ncsubj

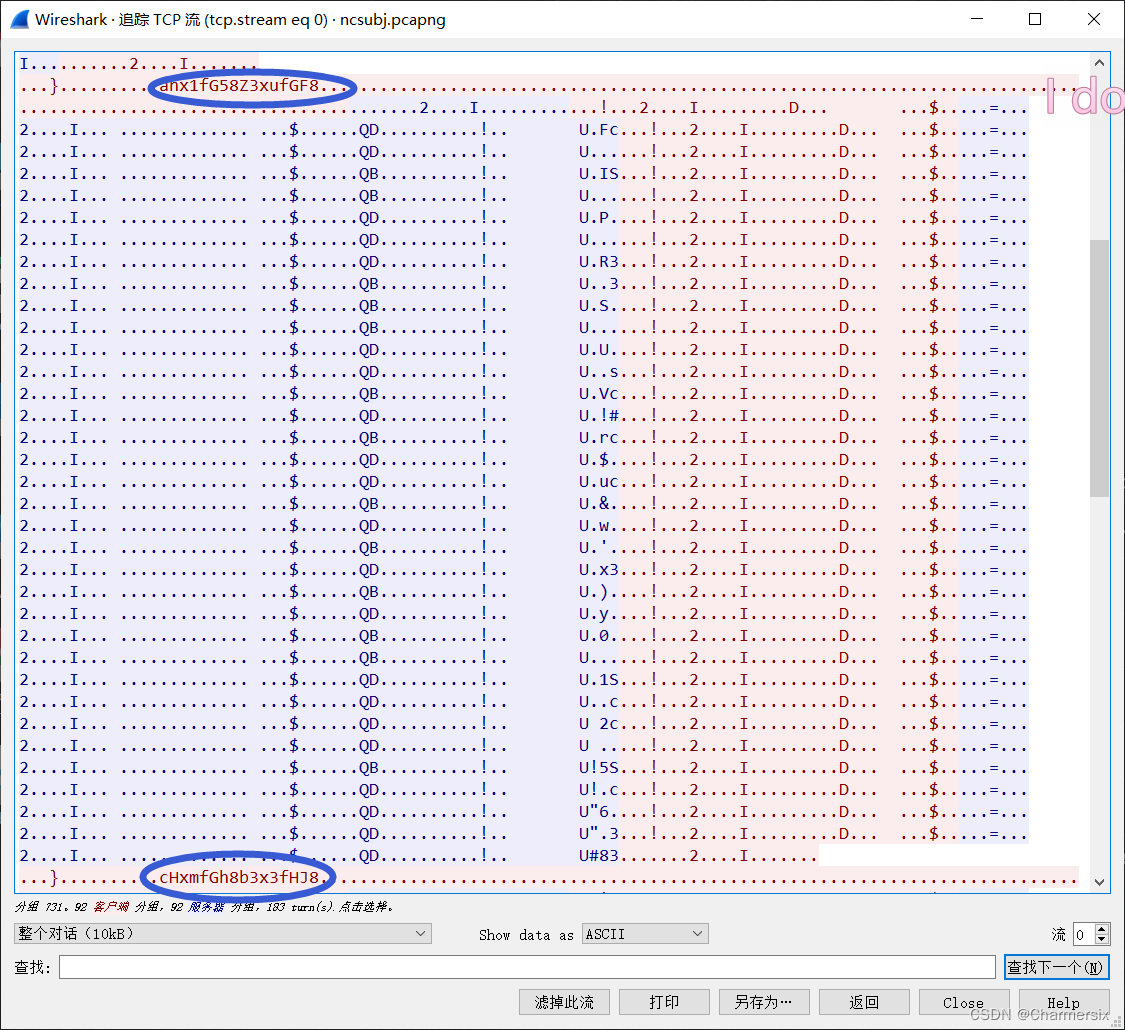

这题主要考点是编码方面,打开,追踪流一下,发现奇奇怪怪编码

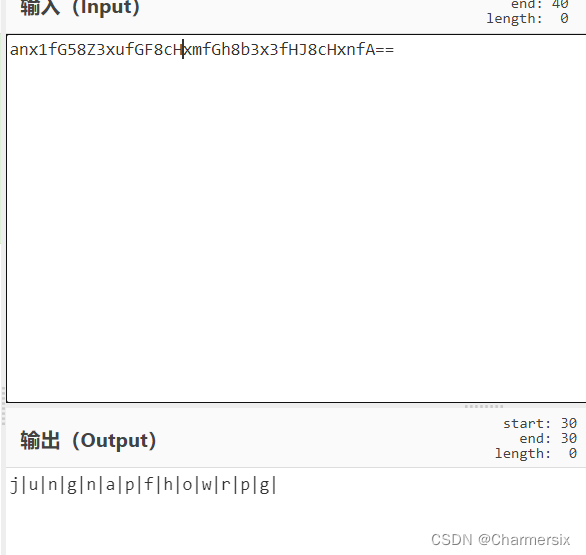

三段,长得很像base64,解码看看

果然,没有想象的那么简单,继续解码

whatancsubject很像,还真是

喜欢移动的黑客

比赛时候,正常开,打不开,分了一下,出来了个压缩包,就以为是压缩包,然后思路走偏了。

之前从来没有接触过流量的文件头,也没看出来,这次涨姿势了。

把题目中的pcapang和正常的pcapang放一起,会很明显发现文件头不一样,头四位前面改成 0A0D0D0A ,就能正常打开

继续看,结合提议,筛选出modbus,流量中的数据一般是HEX,所以算一下10000的HEX = 2710

继续翻找,发现异常

转回10进制,10086,拼接68156

得到flag

xyp07

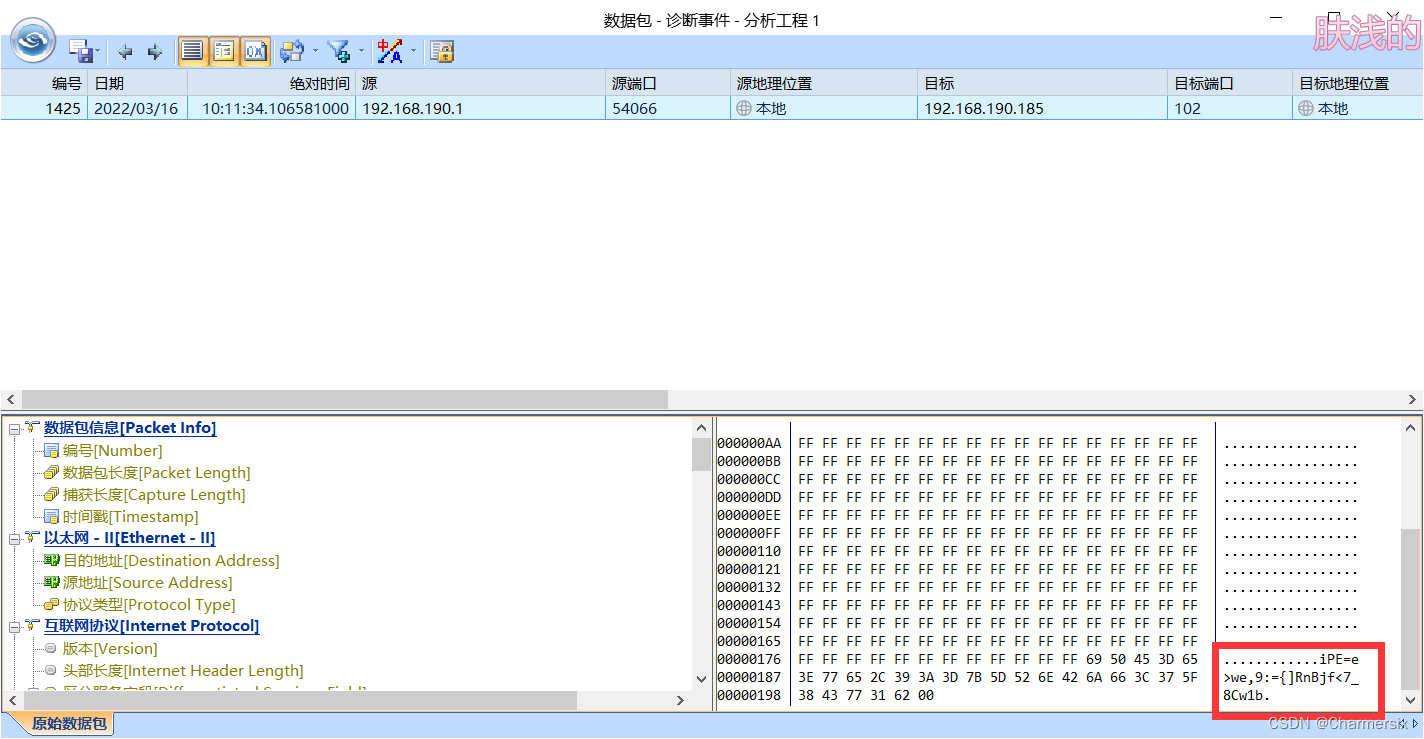

这题推荐一款工具科来网络分析系统官网是能下到的

也不知道是不是巧合,我也是第一次用这款工具,

咱们直接打开,把流量包一扔,它就诊断出来了

打开一翻,出现奇怪东西

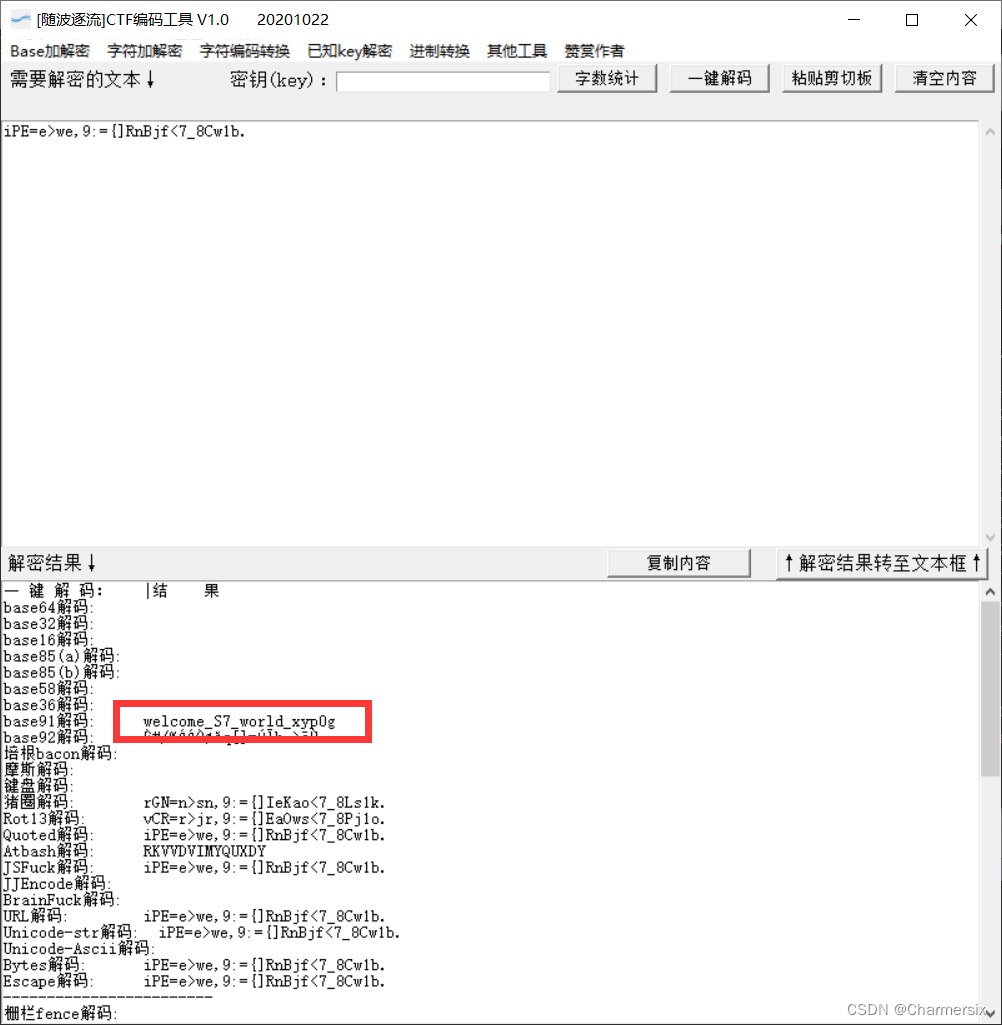

解码,base91

cryptolalia

题目在这儿

题目附件为一张图片,直接修改后缀,能得到一个压缩包,压缩包注释一条鱼,并且放出hint:鱼很重要

暂时不知道有什么用,继续看

又有hint,能爆破,果然爆破出污泥脱水间数据详情的密码

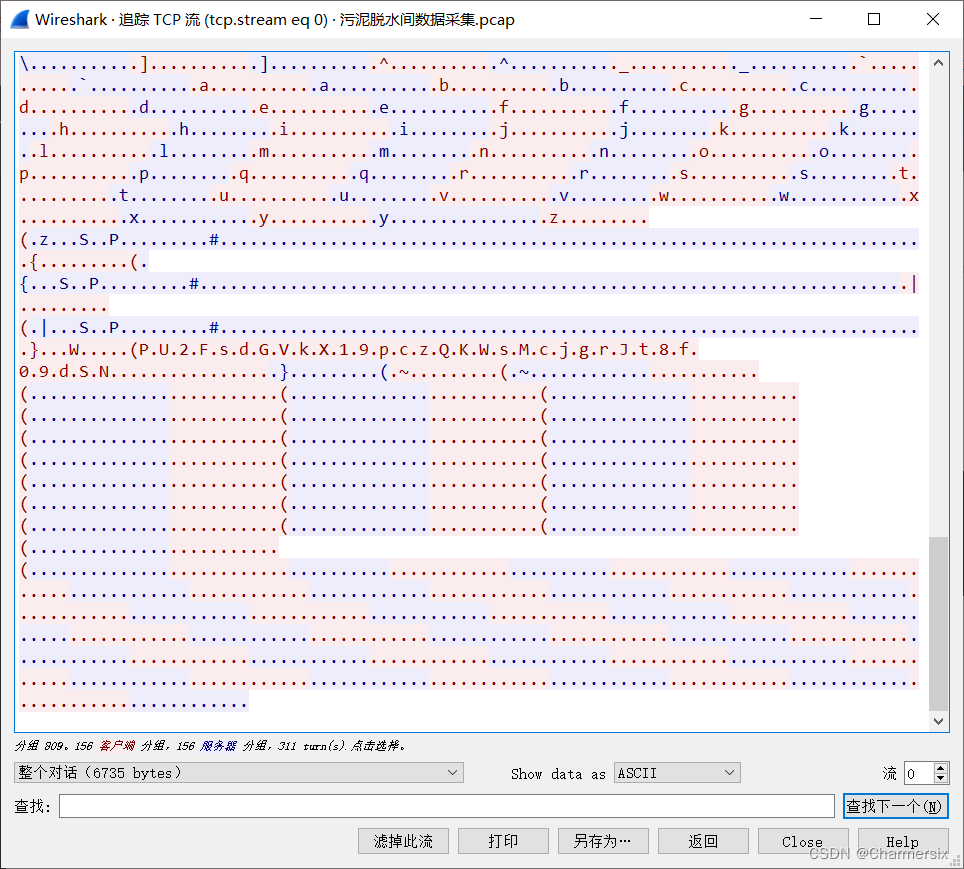

打开流量,懵逼了,猜测被加密过,追踪TCP流发现

发现似乎密文U2FsdGVkX19pczQKWsMcjgrJt8f09dSN

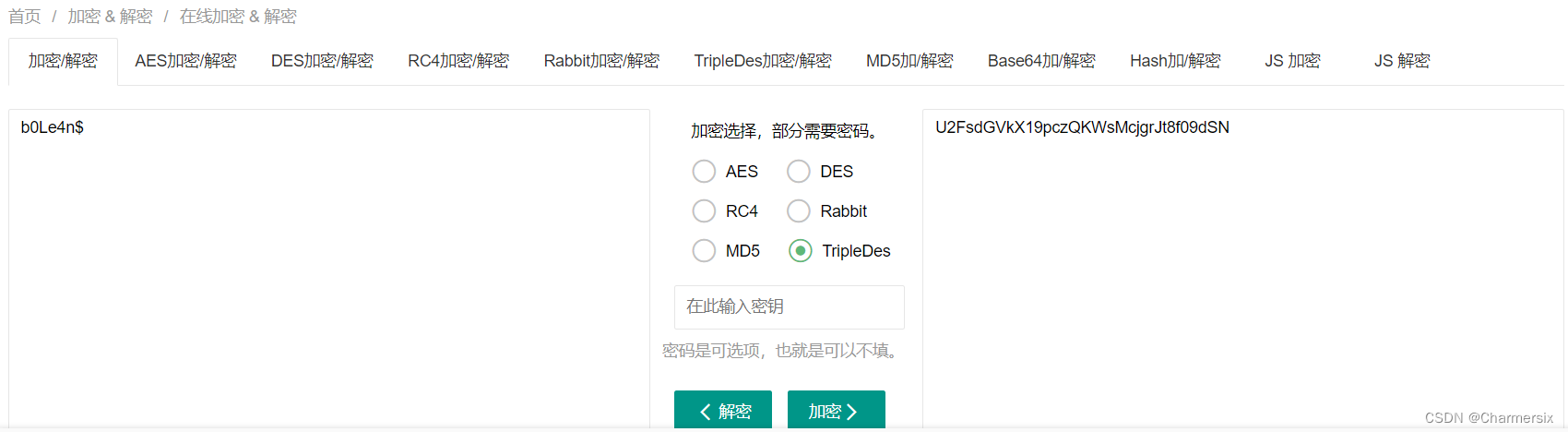

来到这里,联想fish

解码得到

得到设备药剂间数据详情压缩包密码,解压后又一压缩包和txt,txt最后说年轻人,有时候眼见不一定为实!

什么意思,莫非是伪加密,好家伙,一修复就好了

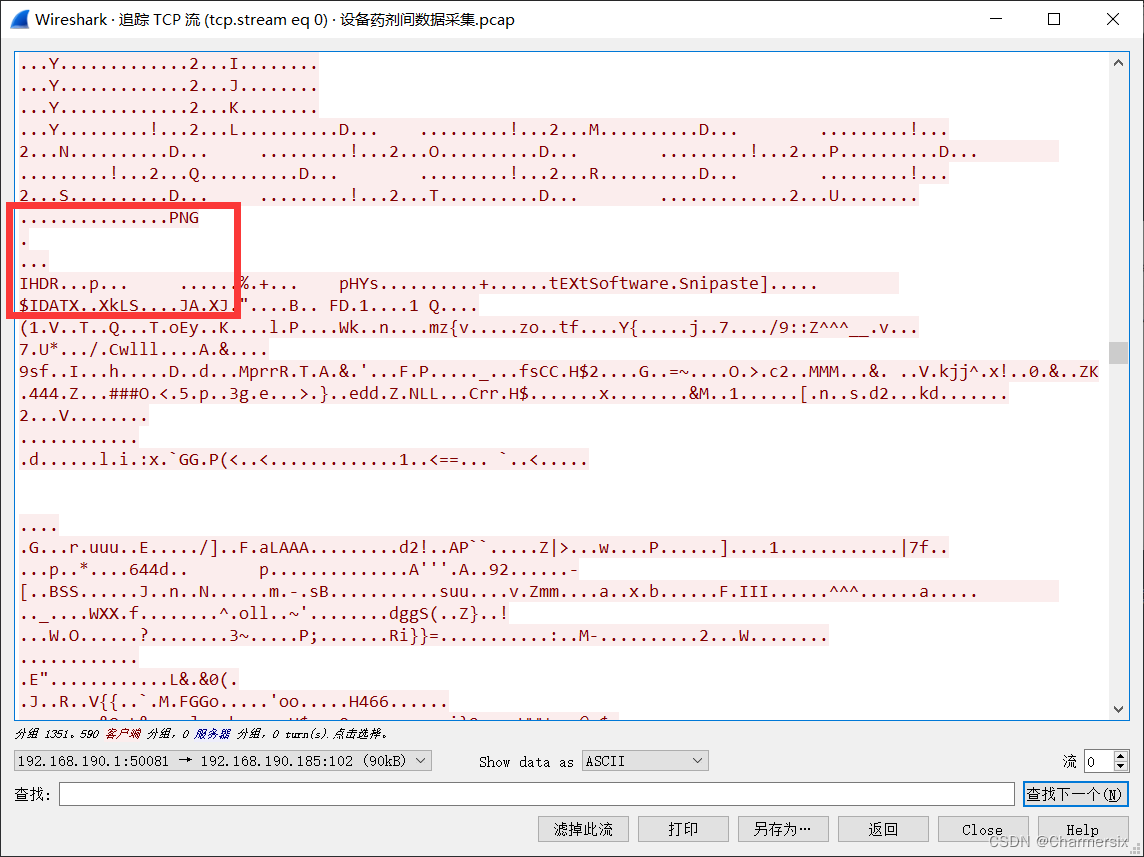

解压又得到一流量

无脑追踪流,0流就发现异常

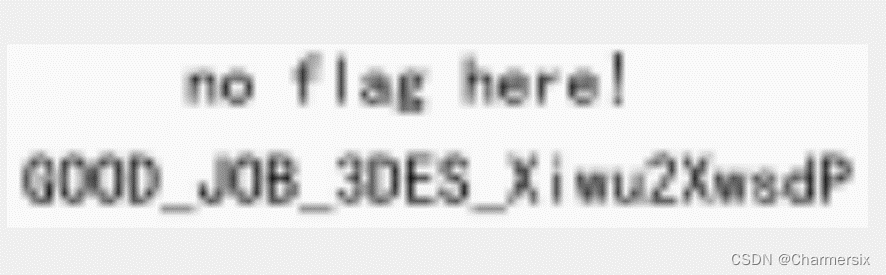

把图片导出来,修改高度就能得到

LED_BOOM

这题不难,认真读题很重要,搞安全一定要对一切信息很敏感

这题当时没有认真读题,所以没有做出来

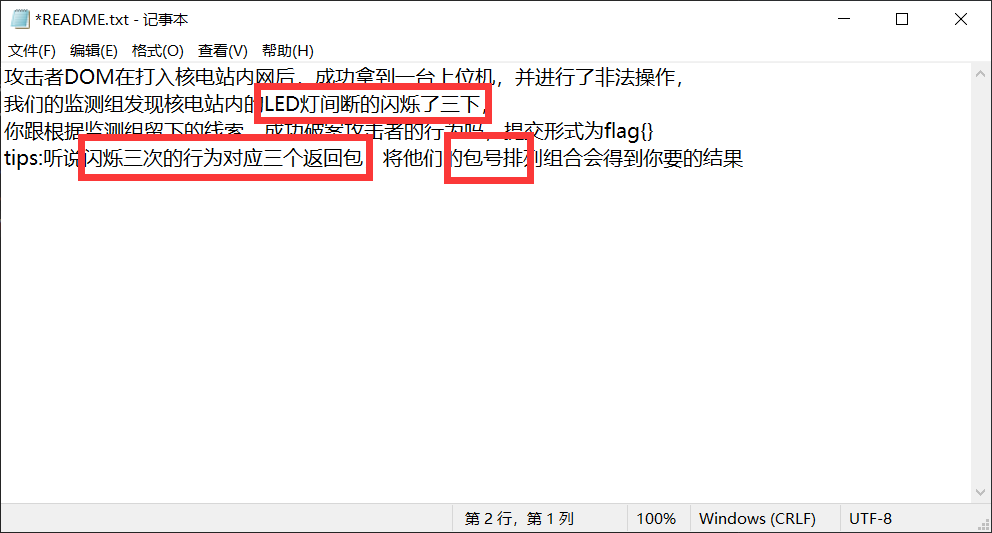

先看题,题目在这儿

雪殇直接一眼顶针AES,我是一眼看不出来,得猜

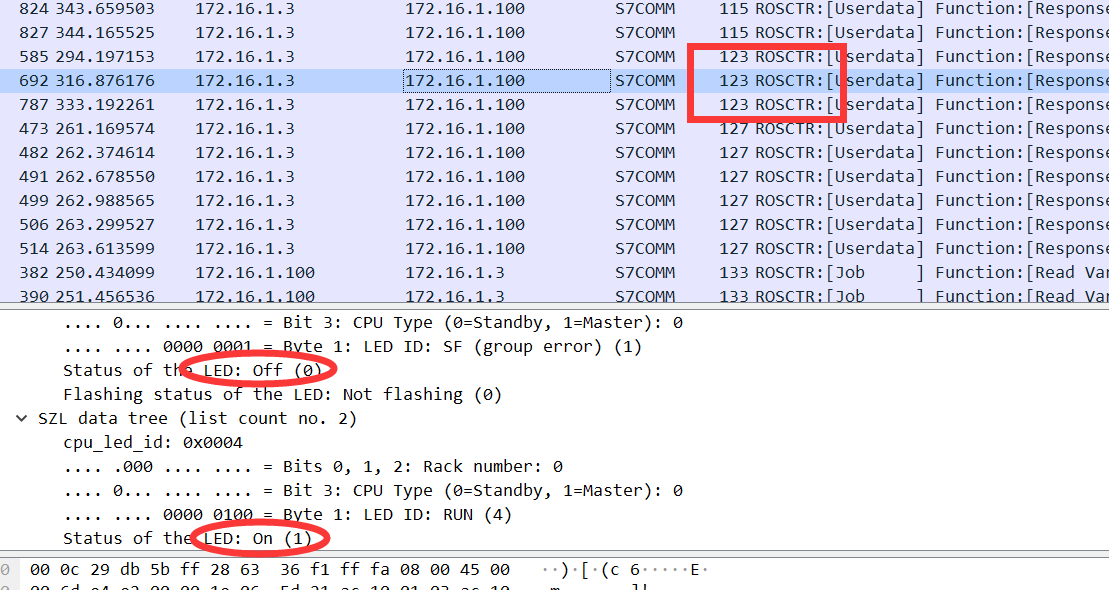

题干在这里,强调三次筛选一下s7comm,按照长度,会发现有三个length相同的包,细看发现了LED:On ,Off

得到585692787

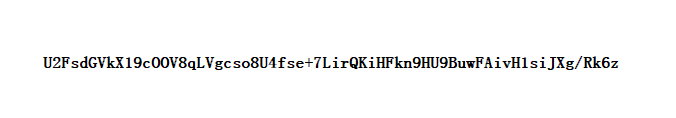

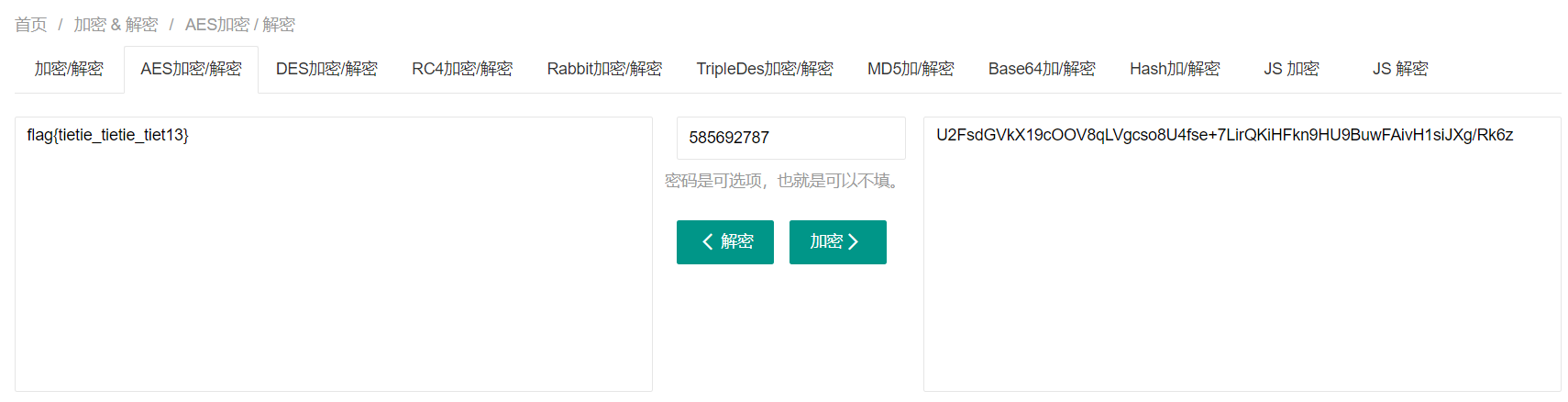

结合图片中的密文,U2FsdGVkX19cOOV8qLVgcso8U4fse+7LirQKiHFkn9HU9BuwFAivH1siJXg/Rk6z解秘一下

在这里解码得到

- Post title: (2022第二届网刃杯) ISC

- Create time: 2022-04-29 00:00:00

- Post link: 2022/04/29/wangren2022ics/

- Copyright notice: All articles in this blog are licensed under BY-NC-SA unless stating additionally.