SkyMirror_WP_USB流量分析

(RoarCTF2019)davinci_cipher_数位板流量分析

这是我目前做的比较难的一个流量分析,这题干扰项超级多,但是根据提示能知道是个usb流量分析,如果没有这个提示,做这个题绝对是超级艰难;题目在这儿

首先flag.txt:通过百度,可以得出是一串emoji的Unicode的编码,可以来这里解码一下

然后经过初步的流量分析(或者说是看提示),可以看出有一串非常可疑的USB流量tshark分离一下

tshark -r k3y.pcapng -T fields -e usbhid.data > usbdata.txt

看别的大佬的博客,学到了一种处理空白数据的方法

tshark -r ‘k3y.pcapng’ -T fields -e usbhid.data |sed ‘/^$/d’ > usbdata.txt

再看流量,看到了wacom是一块数位板

wacom是有压感的绘图板,详细说明在USB协议文档里的Figure 19:

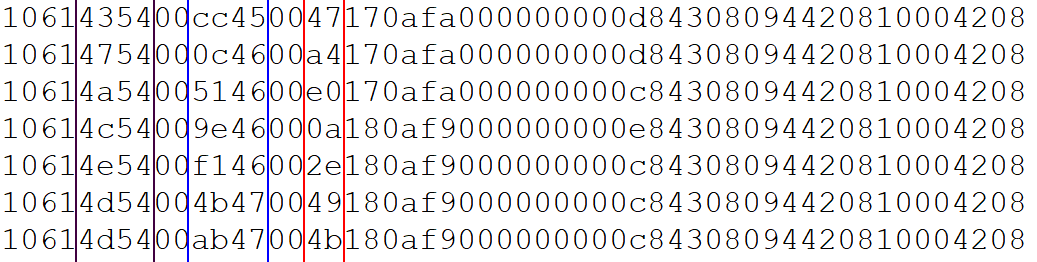

一般都是x坐标2个字节,Y坐标也是2个字节,又因为X,Y坐标均以小端方式存储,因此画图坐标个位数字变化会大一些。猜测坐标如图所示(深紫X,浅蓝Y,红色压感)。

开始处理一下有用数据

1 | a = open("coor.txt",'a+') |

剃掉压感为0的数据,把坐标提取出来还原成10进制。

1 | a = open("finish.txt",'a+') |

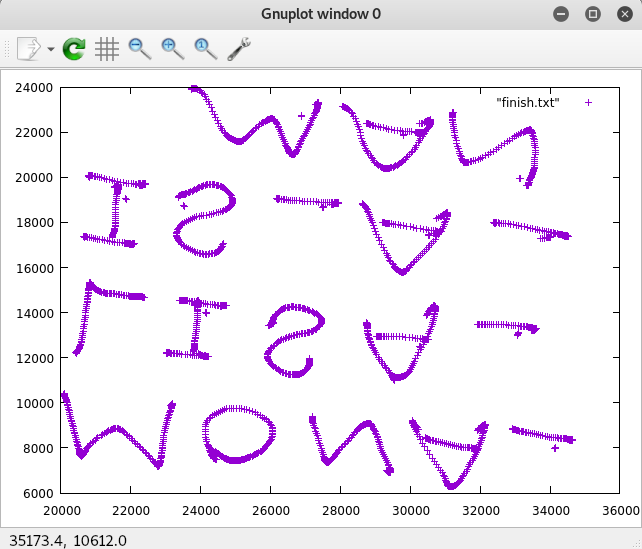

然后放到gnuplot

plot “finish.txt”

反转一下得到

MONA_LISA_IS_A_MAN

用第一步flag.txt里的emoji作为密文,上步得出的字符串作为密钥,emoji解密,得到flag。

- Post title: SkyMirror_WP_USB流量分析

- Create time: 2022-04-30 00:00:00

- Post link: 2022/04/30/usb wireshark/

- Copyright notice: All articles in this blog are licensed under BY-NC-SA unless stating additionally.

Comments