Web_1_简单信息搜集+burp基本使用

第一节 初始化学习

0x1给自己起一个响亮的花名

0x2分队

两队互相激励

0x3记笔记/blog

wanan师傅教搭建blog了,应该已经搭好了

0x4环境&&约定

环境

有一台电脑

约定

flag 题目答案

poc 漏洞演示,不具有工具性

exp 直接进行漏洞利用

脚本 自动化代码

第二节 认识漏洞

0x1 什么是漏洞

WEB漏洞通常是指网站程序上的漏洞,可能是由于代码编写者在编写代码时考虑不周全等原因而造成的漏洞,常见的WEB漏洞有Sql注入、Xss漏洞、上传漏洞等。

摘自百度百科

0x2 漏洞产生的原因

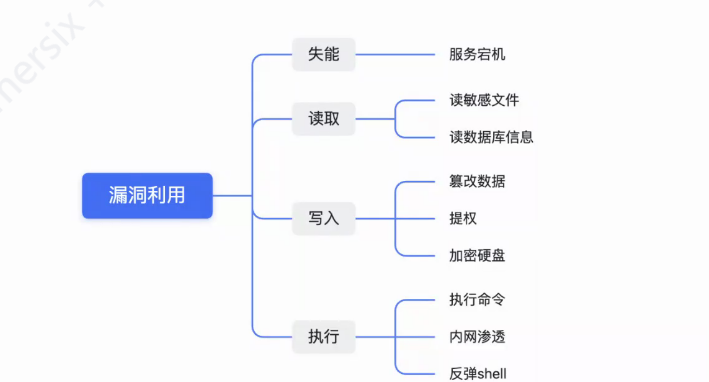

0x3 漏洞的利用

0x4 做题思路

第一步

先文件读取,再文件写入,再命令执行

第二步

判断漏洞类型

第三步

找flag

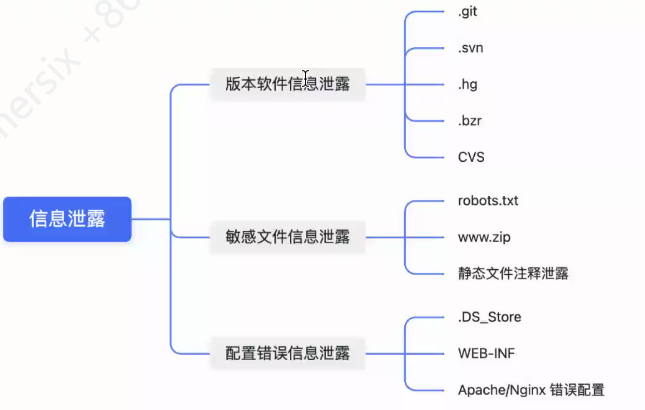

第三节 信息泄露

0x1 类型

0x2 漏洞利用

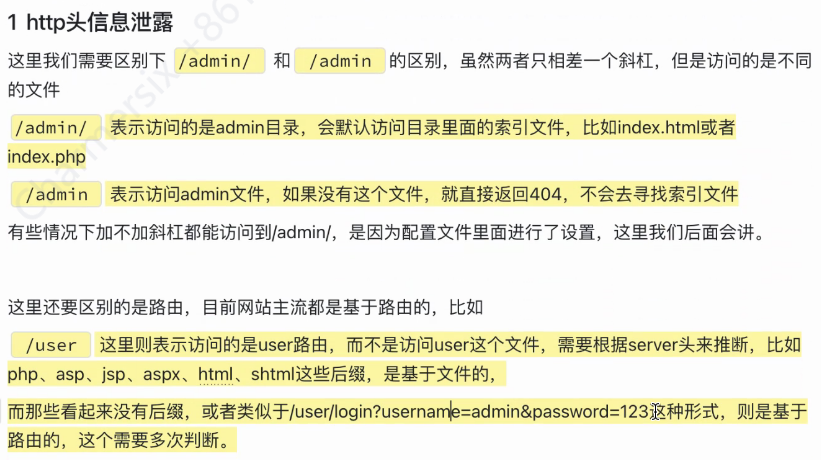

1 http头部信息

baidu.com/1.jsp

F12 可以看到前端可能是阿帕奇

baiducom/index.php

server 成为了 BWS/1.1

2 报错信息

3 页面信息

4 robots.txt

防君子不防小人

此地无银三百两

5 .git

githack

使用方法

python githack.py http://charmersix.icu/.git/

跑完之后会在本地生成一个文件夹,里边有重要信息

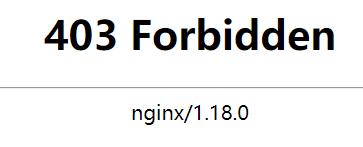

/.git/ 403表示此目录存在

第四节 burp suite

抓包,爆破

bp的安装,Java环境,proxy插件

设置好代理,开启拦截,刷新一下你的浏览器就可以看见抓到的包

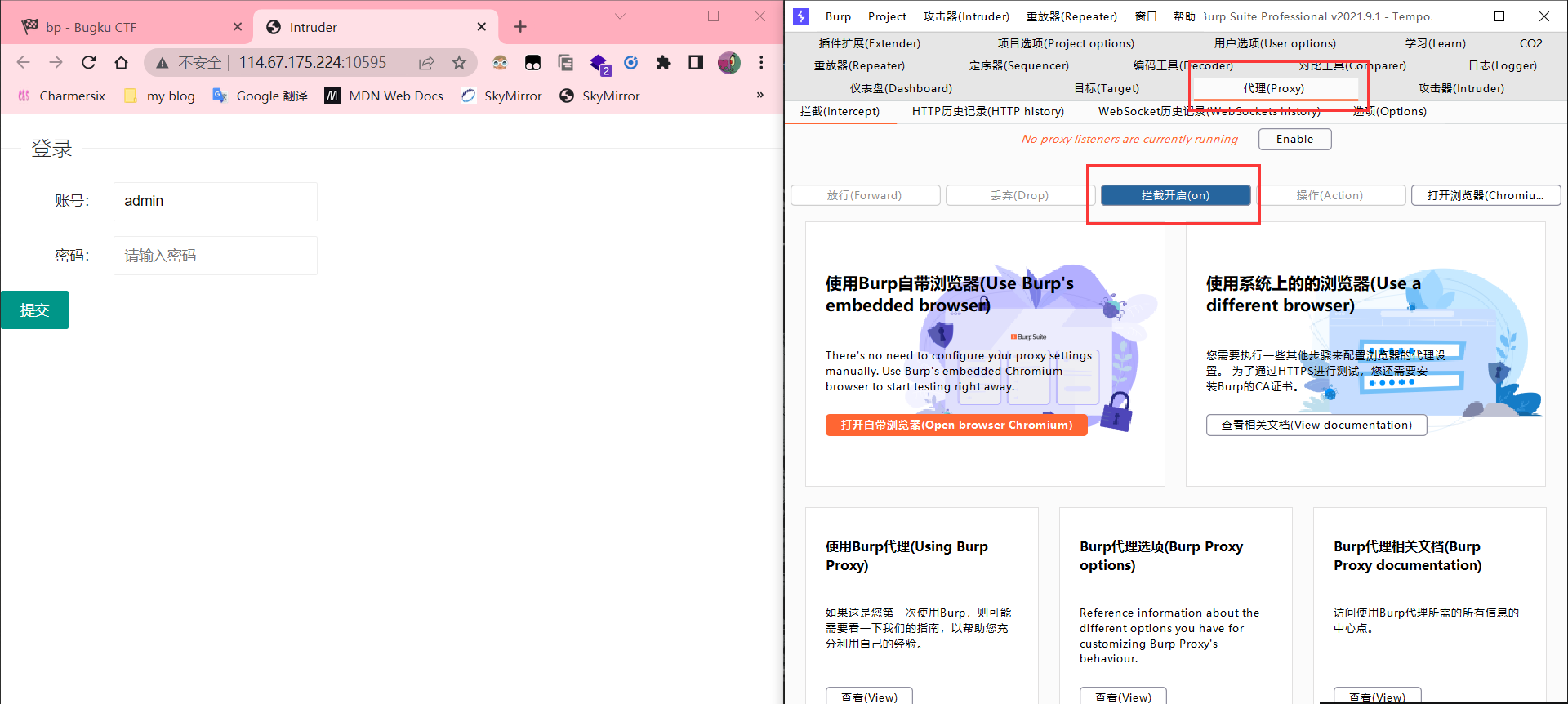

这里我们以bugku的一个题目为例子,演示一下使用bp进行爆破

现在我们打开题目,开启拦截

然后我们往里填一个自己猜的密码,比如我这里是123456

点提交,就能看见自己抓的包

这里可以看见我们已经抓到了,我们点鼠标右键,发送到intruder

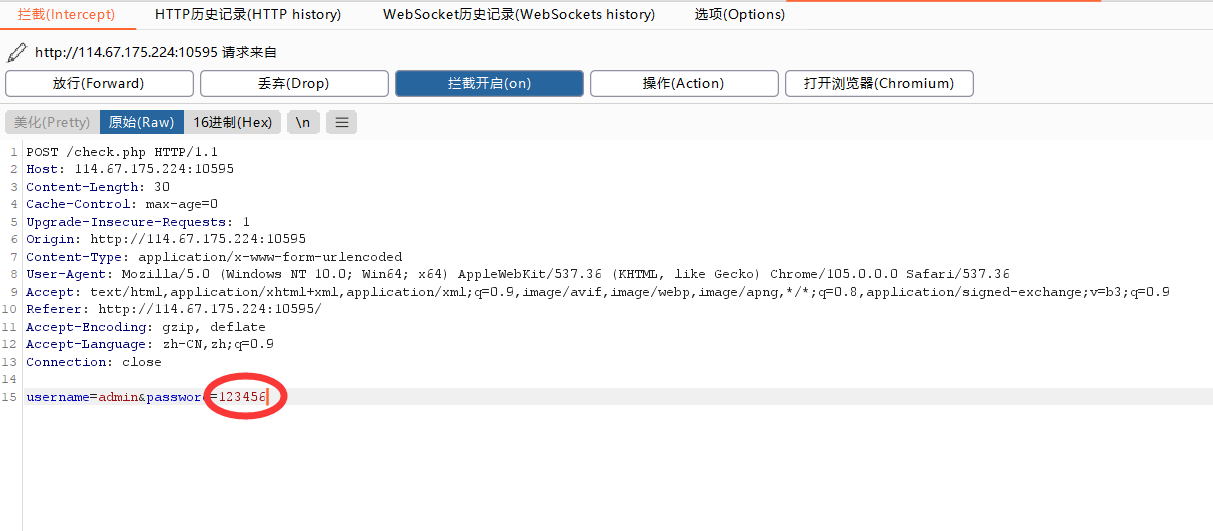

来到位置这里,我们可以把admin位置删掉,因为一开始admin给出了,不需要我们爆破

只需要删除admin两边的§符号即可

我们继续看下一栏

这里选择简单列表即可,然后导入我们从网上下载的top1000密码,开始爆破

失败

通过观察相应包,我们发现,无论是否爆破成功,这里都会通过js告诉你爆破失败

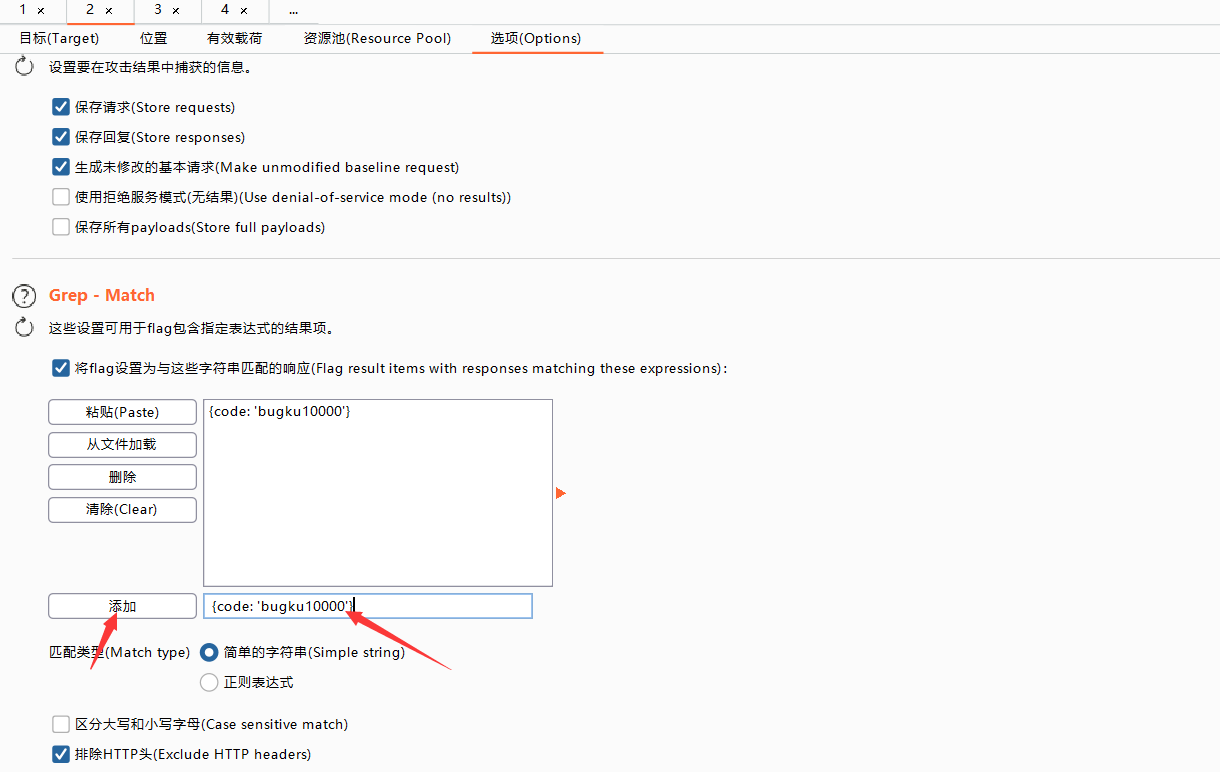

那我么只需要过滤掉{code: 'bugku10000'}就能知道,到底哪个是真正被爆破成功的

然后爆破,就能出密码

- Post title: Web_1_简单信息搜集+burp基本使用

- Create time: 2022-09-02 00:00:00

- Post link: 2022/09/02/web_1/

- Copyright notice: All articles in this blog are licensed under BY-NC-SA unless stating additionally.

Comments