数据包中的线索

题目在这儿

wireshark打开,追踪流一波

这base64编码,来这儿解码一下

然后就能得到一张图片

flag显而易见

被偷走的文件

题目在这儿

这题可不全是流量分析

wireshark看一波

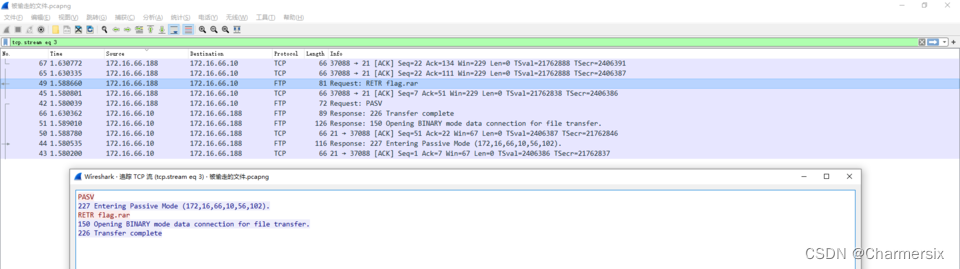

一打眼,有ftp,一想《文件》,筛选一下ftp

追踪一波

看见了rar

然后foremost分离一波

讲到foremost,Kali linux里一般有,如果万一没有,像我下载的kali2021,可以apt下载一下

像这样

sudo apt-get updatesudo apt-get install foremost

然后直接

foremost 文件地址/文件名

如果是存在了kali目录下,就不用加文件地址了

分离得到的压缩包,我没有得到密码,直接就爆破了(因为没有得到任何提示)

ARCHPR四位数字掩码爆破

密码5790

解压得到flag

菜刀666

统计HTTP看一看,有个/upload/1.php

CTRL+F搜一下1.php,过滤下HTTP

追踪HTTP流看一看

小技巧,倒着看

有个压缩包,整出来,压缩包,有密码,而且提示了

继续看

Z2解码,十六进制,解码

是个图片

搞定!!!

telnet

这题一看题目telnet,首先就过滤telnet

追踪流一看,发现password有提示

细心的小伙伴会发现这里有一些点,红色是源到目的地,蓝色反之,我们单独看一下红色的内容,发现变成了三个点,这三个点是不可见字符,而不是真正的三个点

看16进制,发现08

找ASCII码表,发现08是退格字符

所以得到flag

28d982kwalx8e

[CISCN 2021初赛]robot

题目在[这儿](http://ctfer.club/challenges#[CISCN 2021初赛]robot-128)

这是去年国赛里比较简单的一题,这玩意压缩包一坨东西,其实也就流量是有用的,根据其他文件百度来看,能知道这是个画图的robot。看看流量里有没有什么坐标相关的。

无脑追踪流看一看,

好像坐标,grep分出来

strings a cap.pcapng |grep "\[.*\]" | sort -u > 123.txt

这种数据gnuplot没法识别,所以

1 | file = open("123.txt",'r') |

然后上到gnuplot

plot "out.txt"

旋转镜像对称一下

easy_robo_xx

记得MD5解一下

还是这里

得到flagd4f1fb80bc11ffd722861367747c0f10

[GKCTF 2021]签到

这也配叫签到题?题目[链接]([SkyMirror (ctfer.club)](http://ctfer.club/challenges#[GKCTF 2021]签到-129))

本以为是签到题,打开CTRL+F搜一下flag,没有,坏了,不是签到

追踪一下tcp吧,追踪到5,发现了f14g

乱码,还是看HTTP流吧

发现了

64306c455357644251306c6e51554e4a5a3046355355737764306c7154586c4a616b31355357704e65556c7154586c4a616b31355357704e65556c7154586c4a616b31355357704e65556c7154586c4a616b31355357704e65556c7154576c44546d39525241707154586c4a616b31355357704e65556c7154586c4a616b31355357704e65556c7154586c4a616b31355357704e65556c7162314645616b46445357644251306c6e51554e4a5a32644554545a46524530325157704e5a3046365458524e524531305257704e436e5177553078304d464e4d6444425454485177553078304d464e4d6444425454485177553078304d464e4d6444425454485177553078304d464e4d6444425454485177553078304d464e4d644442705130354e65556c7154586c4a616b31355357704e65556b4b4e6b467154576442656b31305455524e644556715458644a616b38775a566f324d6d56774e557377643074795556645a64315a485a48593152556c3051576c4e4d5546355a4777316255733254545a7162475a7763573579555552304d464e4d64444254544170304d464e4d6444425454485177553078304d464e4d6444425454485177553078304d464e4d6444425454485177553078304d464e4d6444425454485177553078304d464e4d537a42425357526159585a764e7a567462485a735130354e564530325255524e436e6f77655531334d464e4e6555467154545a524e327877596a647362584a5252484a7a5131706f516c68614d446c745647637751306c355655524a4d315a74596e4676656d3951567974736357563151303477553078304d464e4d64444254544851775530774b63336858576d786b4d5659354d544e6c4e325179576d684752324a7a576d31615a7a427363446c7064573569567974585a7a427363446c7064573569567974585a7a427363446c706457356956797458537a423354586876564531336230524e6555464454517045546a4252524534775555527356324636546c684e65444258596d593562464a48556b524f5245347759584a6b4d464a6d4f565a6162444658596e644252456c6b556d46746345524c61577832526b6c6b556d46746345524c61577832566b747754544a5a436a303955556c6f545442525245347755516f3d

像base16

base64解

根据最后一行逆序吗?好像还是一行一行的

1 | a = "wIDIgACIgACIgAyIK0wIjMyIjMyIjMyIjMyIjMyIjMyIjMyIjMyIjMyIjMyIjMyIjMyIjMiCNoQD" |

去重,flag出了

flag{Welc0me_GkC4F_m1siCCCCCC!}

[安洵杯 2019]Attack

之前做过一次菜刀的流量分析,这次来做一个蚁剑的

这题挺强的,题目也是在[这儿]([SkyMirror (ctfer.club)](http://ctfer.club/challenges#[安洵杯 2019]Attack-139))

老样子,先搜索flag看看

这里也是看到了一个压缩包,然后我手提了n遍,一直没提准确,然后就foremost了,出一个压缩包

缺密码,继续看。

导出对象看看

这啥玩意,上百度

关于lsass

lsass是windows系统的一个进程,用于本地安全和登陆策略。mimikatz可以从 lsass.exe 里获取windows处于active状态账号明文密码。本题的lsass.dmp就是内存运行的镜像,也可以提取到账户密码下载

https://github.com/gentilkiwi/mimikatz/releases/如何使用

把lsass.dmp复制到mimikatz的目录,然后运行mimikatz(一定要管理员身份运行)

1 | //提升权限 |

这也就是压缩包密码了,解压得到flag

- Post title: SkyMirror_WP_流量分析

- Create time: 2022-05-03 00:00:00

- Post link: 2022/05/03/SkyMirror-WP-simple-flow/

- Copyright notice: All articles in this blog are licensed under BY-NC-SA unless stating additionally.